이번에는 John the Ripper라는 패스워드 크래킹 도구를 이용하여 문제를 풀어볼 것이다.

문제의 지문은 아래와 같다.

당신의 친구 Bob은 모의해킹 전문가이다. 그는 문제를 풀고 만드는 것을 좋아한다. 그는 Pied Diaper사에 몇 가지 테스트를 위해 초대받았다. 그리고 당신도 그와 함께 작업에 참여했다. 당신은 현장에서 Bob이 일하는 것을 몇 분간 보고 있었다. 그러던 도중 Bob이 “바보야!”라고 소리 쳤고 장난스런 눈빛으로 당신을 처다 본다. 그리고 나서 Bob은 당신에게 플래시 드라이브를 나눠 주면 서 “바보 같은 사용자를 찾아” 라고 말한다.

문제 지문을 보듯이 이 문제는 취약한 계정의 사용자를 찾는 것이다.

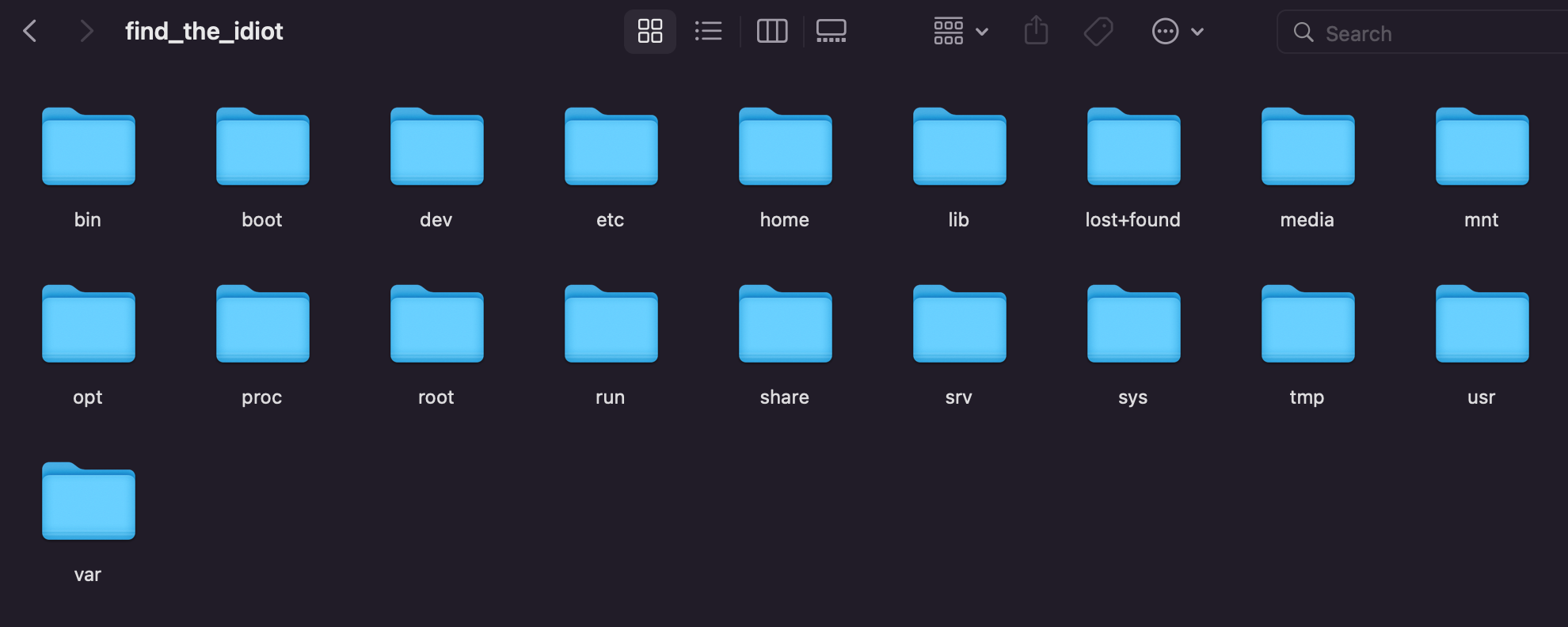

일단 문제파일 압출을 풀어 보면 다음과 같다.

그냥 리눅스 기반 파일들이 있다.

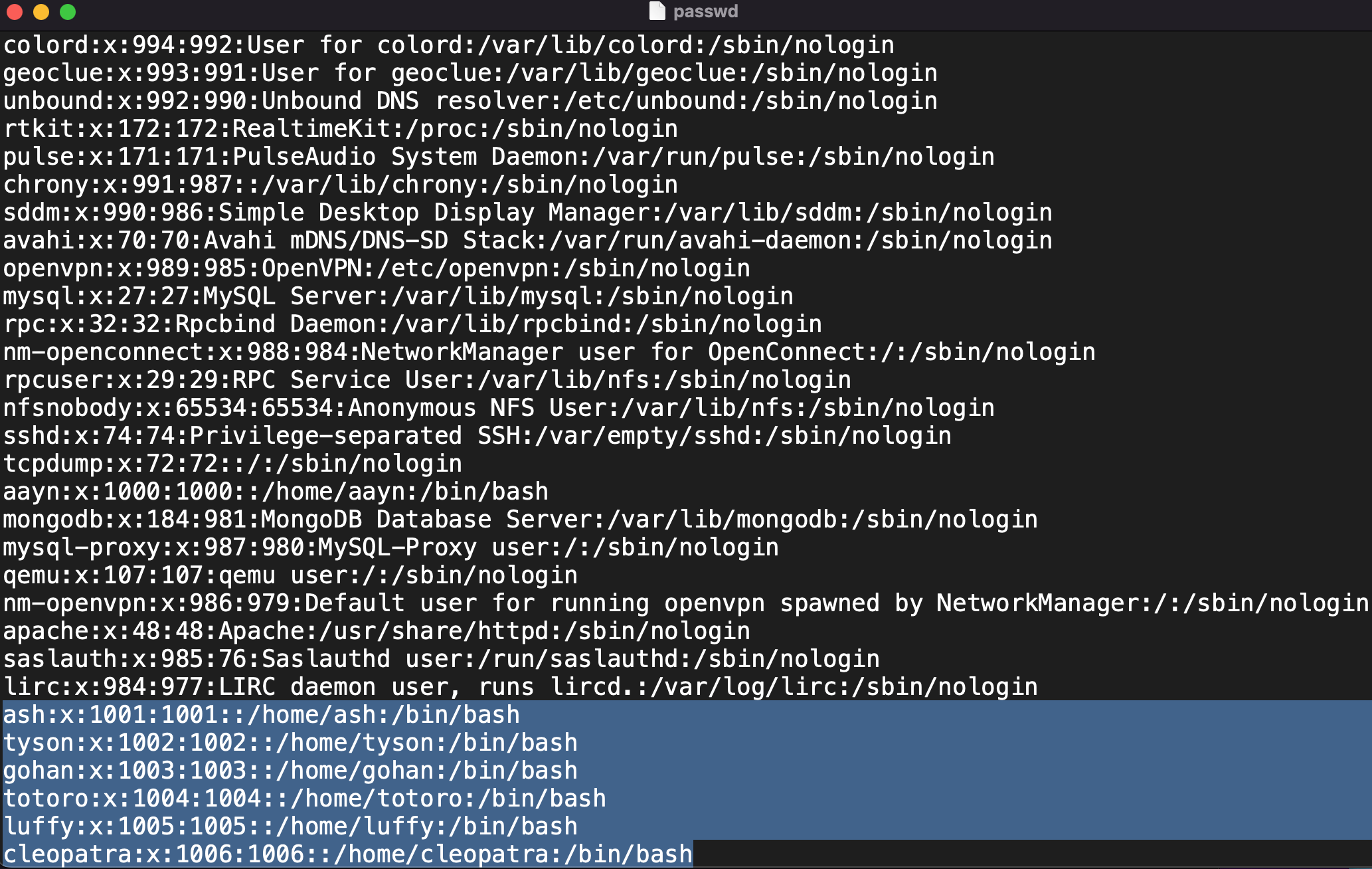

다른건 필요없고 etc의 passwd, shadow파일을 확인해보자. 그 이유는 passwd에는 사용자 정보, shadow는 암호화한 사용자 비밀번호를 저장하기 때문이다.

그럼 먼저 passwd 파일을 확인해보자.

ash, tyson, gohan, totoro, luffy, cleopatra, root 이렇게 7개의 계정이 있다.

그러면 shadow 파일을 John the ripper로 돌려보자

john the ripper를 아래와 같이 설치해보자. (john을 터미널에 입력했을때 프로그램이 있다고 뜨면 설치 하지 않아도 됨)

sudo apt-get install john

그럼 이제 johntheripper를 사용해보자. 사용법은 굉장히 간단하다.

john shadow아까 shadow파일로 실행해보면 다음과 같이 결과가 나타난다.

7개의 패스워드가 로드 되었고, 그 중 취약한 gohan 계정의 패스워드만 알아냈다. (나머지 패스워드는 계속 돌려도 알아내지 못한다)

그러면 문제의 정답은 gohan이 될 것이다.

'Forensics' 카테고리의 다른 글

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - APK (0) | 2022.07.03 |

|---|---|

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Docker (0) | 2022.07.03 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Mail Analysis _Recyle.Bin (0) | 2022.05.07 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - P2P + $Logfile (0) | 2022.03.27 |

| UMDCTF(writeup) - HHJ (0) | 2022.03.07 |

![[대회 문제 풀이로 이해하는 디스크 포렌식 분석] - John the Ripper](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fcy4j6x%2FbtrCIBcGCcZ%2FAAAAAAAAAAAAAAAAAAAAAGSOHOH-PWxQ_EFkDUOj79sj_cEj4Xu9fckU2UTkuXjq%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1774969199%26allow_ip%3D%26allow_referer%3D%26signature%3Db%252B8JWfvO8aV7%252FDhvf%252FxwbvUn%252FSs%253D)