728x90

반응형

이번에는 apk분석이다. 가장 기초적인 apk 분석을 하는 방법을 배울 것이다.

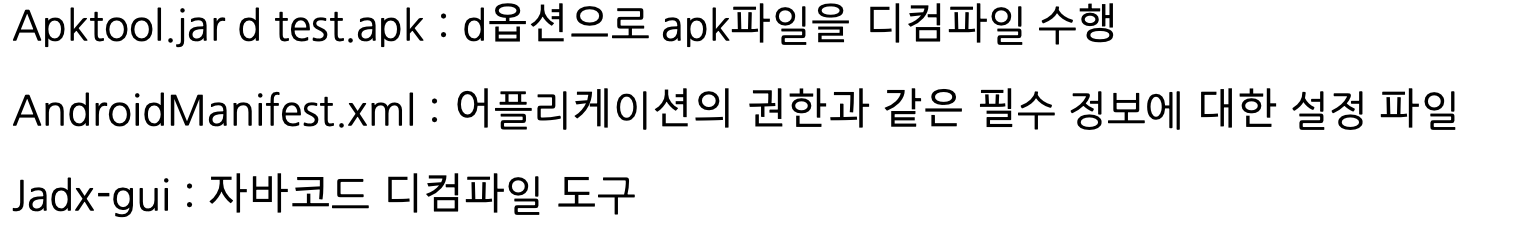

APK의 내부파일을 추출하기 위해서는 apktool을 이용하고 그 내부 파일이 난독화 되어 있으면 jd-gui를 이용하면 내용을 알 수 있다.

다음을 참조하여 apk분석을 해보자.

이제 문제 시나리오를 살펴보자.

구성파일은 다음과 같다.

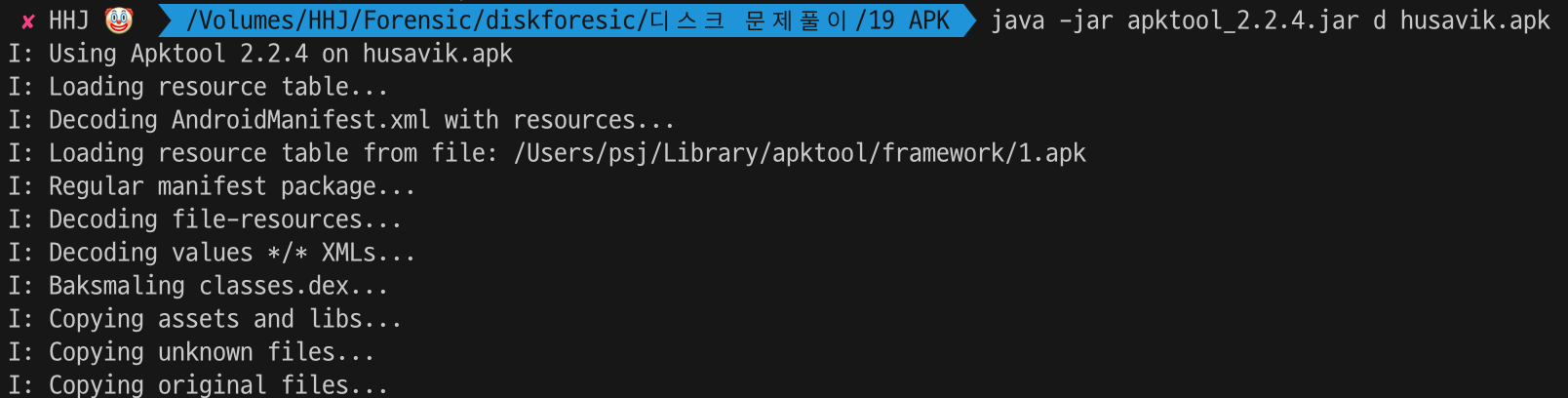

이제 apktool를 이용하여 apk 내부파일을 다음과 같이 추출할 수 있다.

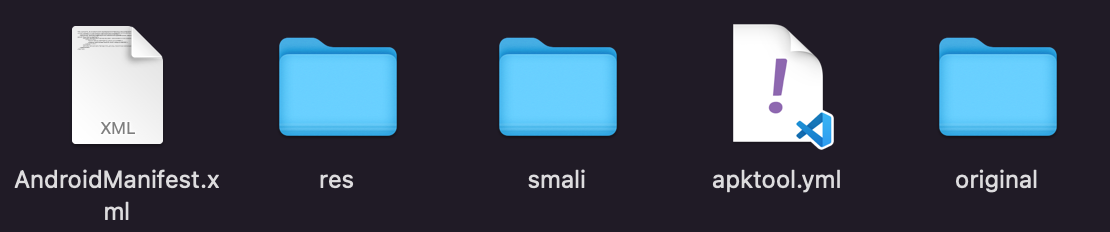

그러면 다음과 같이 추출이 될 것이다.

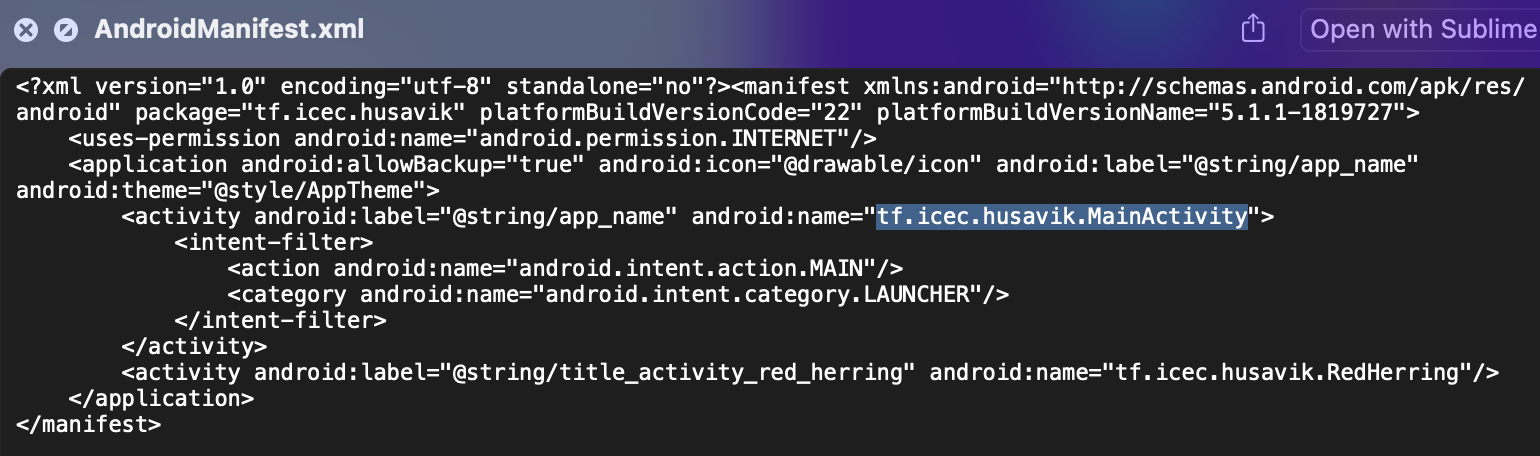

AndroidManifest.xml를 확인해보면 어디에 소스코드가 있는지 확인할 수 있다.

그러면 "smali/tf/icec/husavik"로 가보자.

위와 같이 여러 파일들이 있는데 b.smali를 살펴보면 아래와 같이 의미심장한 문자열이 있다.(실제로는 위 파일들을 일일이 확인을 다 해야한다.)

ZmxhZ193YWl0X3dhc250X2l0X2RhbHZpawo=위 문자열은 base64로 유추 해볼 수 있다.

그러면 위 문자열을 decoding 해보자.

위와 같이 flag가 나온걸 확인할 수 있다.

728x90

반응형

'Forensics' 카테고리의 다른 글

| [기초부터 따라하는 디지털 포렌식(inflearn)] - Volatility 사용 및 문제풀이 (0) | 2022.07.24 |

|---|---|

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Thumbnail, Skype, Recycle.bin 분석 (0) | 2022.07.17 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Docker (0) | 2022.07.03 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - John the Ripper (1) | 2022.05.29 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Mail Analysis _Recyle.Bin (0) | 2022.05.07 |

![[대회 문제 풀이로 이해하는 디스크 포렌식 분석] - APK](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcXy5Ns%2FbtrGjbuxi7o%2FAAAAAAAAAAAAAAAAAAAAAC8J9ATO7b2uMvzfEfwwh_UIKYQAsDy0lRwouU06Nug2%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1774969199%26allow_ip%3D%26allow_referer%3D%26signature%3DC%252BiBxJVn5r9zpWZhWiJxXu6RViY%253D)