이번에는 메일 관련 시나리오를 분석해 볼 것이다. 이 시나리오는 윈도우 레지스트리, 웹로그, 휴지통, 메일 등을 분석하는 종합적인 문제이다.

시나리오는 아래와 같다.

피터의 살인 사건에 대한 조사가 진행 중이다. 목격자들이 피터와 존 스미스 사이에서 벌어지고있는 싸움을 언급 한 후, 경찰은 존 스미스의 컴퓨터 하드디스크 사본 이미지를 받았다. 그의 메일 중 하나는 피터와 요한 사이에 싸움이 있었다는 것을 확인했지만 요한이 피터를 살해했다는 증거는 아니었다. 분석관인 당신은 메일로 알려준 증거를 찾아야한다.

1. 분석 파일 추출

먼저 분석할 파일들을 ftk imager를 통하여 추출해 볼 것이다.

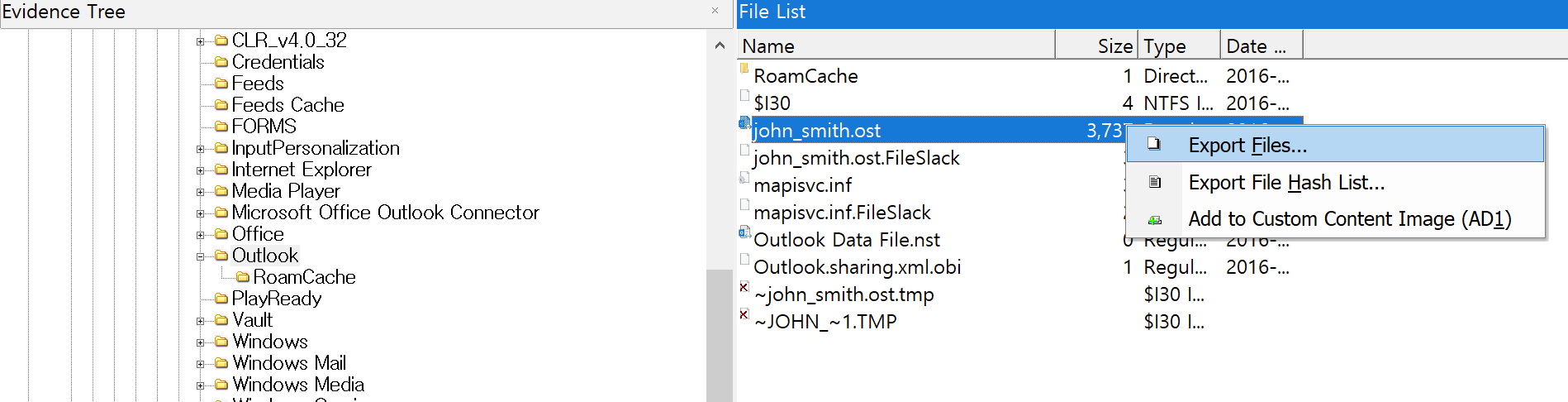

일단 메일(outlook) 정보를 담고 있는 파일을 추출하기 위해서 아래와 같은 경로로 이동한다.

/Users/[user]/AppData/Local/Microsoft/Outlookoutlook .ost, .pst 확장자로 되어 있는 파일에 메일 관련 정보를 저장한다. 따라서 아래와 같은 이름의 파일을 추출한다.

이제 응용 프로그램을 알아보기 위해서 레지스트리 분석 파일을 추출해보자.

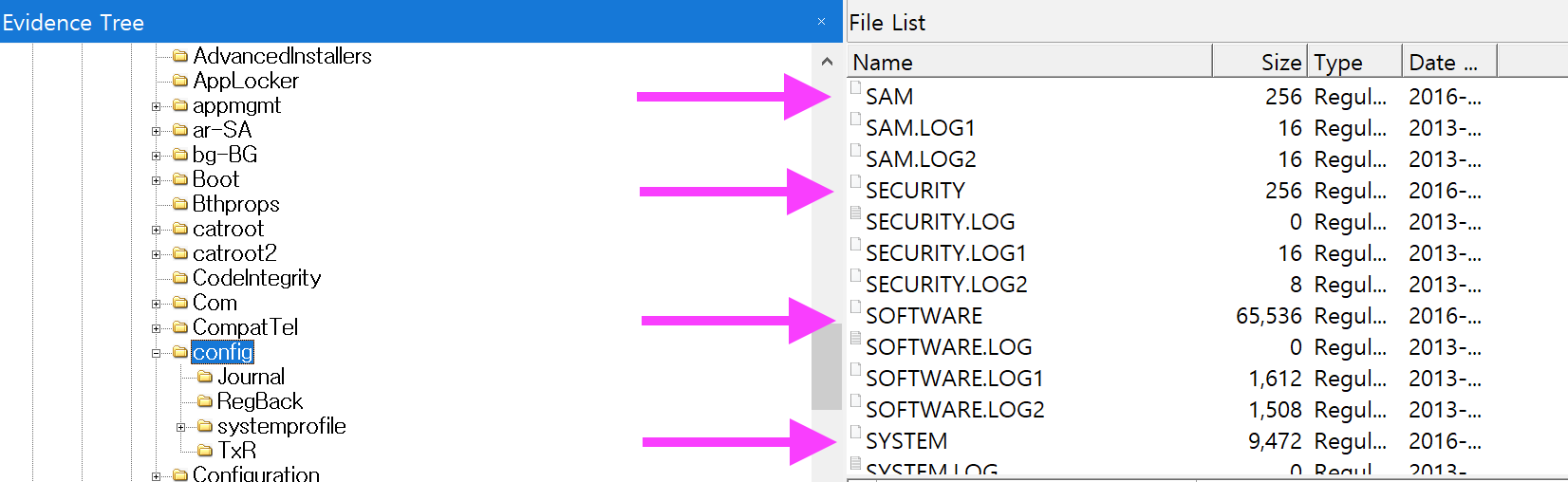

아래와 같은 경로에서 레지스트리를 확인할 수 있다.

/Window/System32/configconfig 파일 안에서 다음과 같이 4개의 파일을 추출한다.

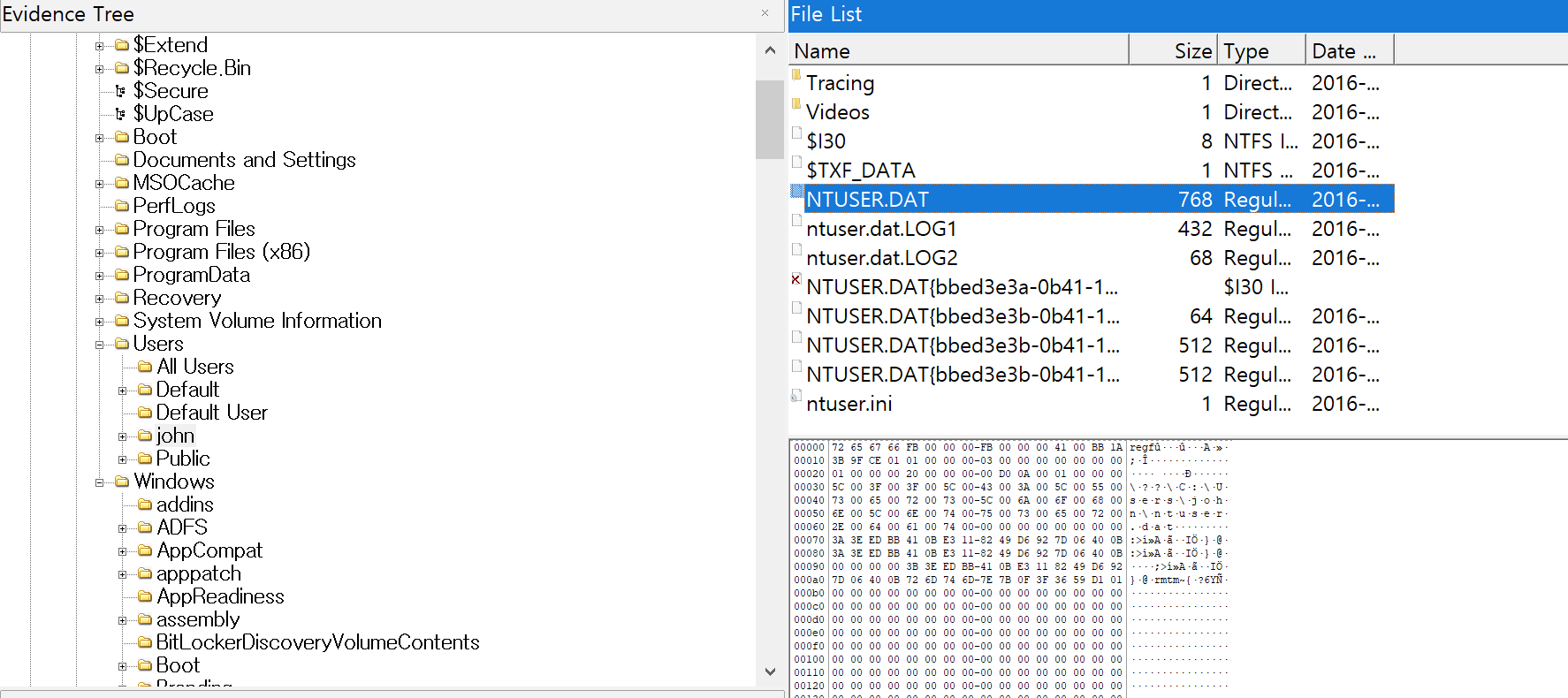

다음으로 사용자 정보를 알기 위해서 NTUSER.dat파일을 아래와 같은 경로에서 파일을 추출한다.

/Users/[user]/NTUSER.dat

그다음은 크롬, 모질라가 깔려 있으므로, web log관련 history파일을 따로 추출한다. 이 부분은 따로 설명은 하지 않으므로 필요하면 아래 링크를 참조하면 된다.

https://hackhijack64.tistory.com/77

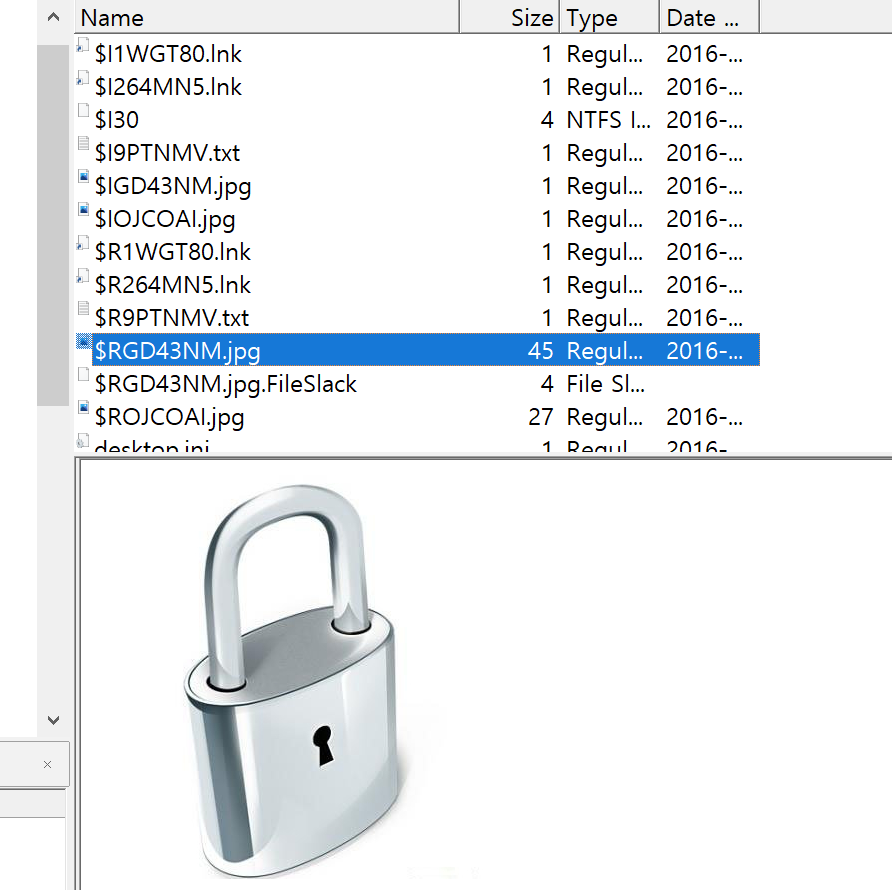

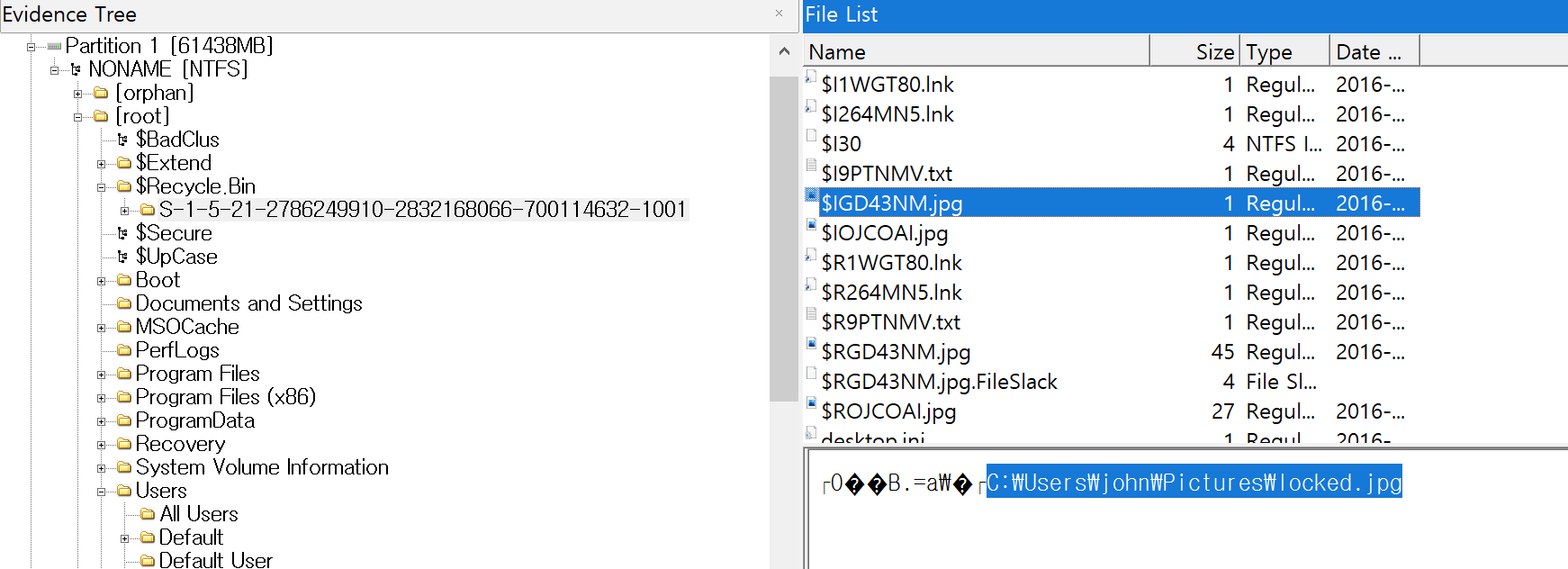

마지막으로 Recycle.Bin(휴지통)을 살펴보면, 아래와 같은 파일들을 몇 개 확인할 수 있다.

2. 증거 수집

이제 본격적으로 분석을 시작해보겠다.

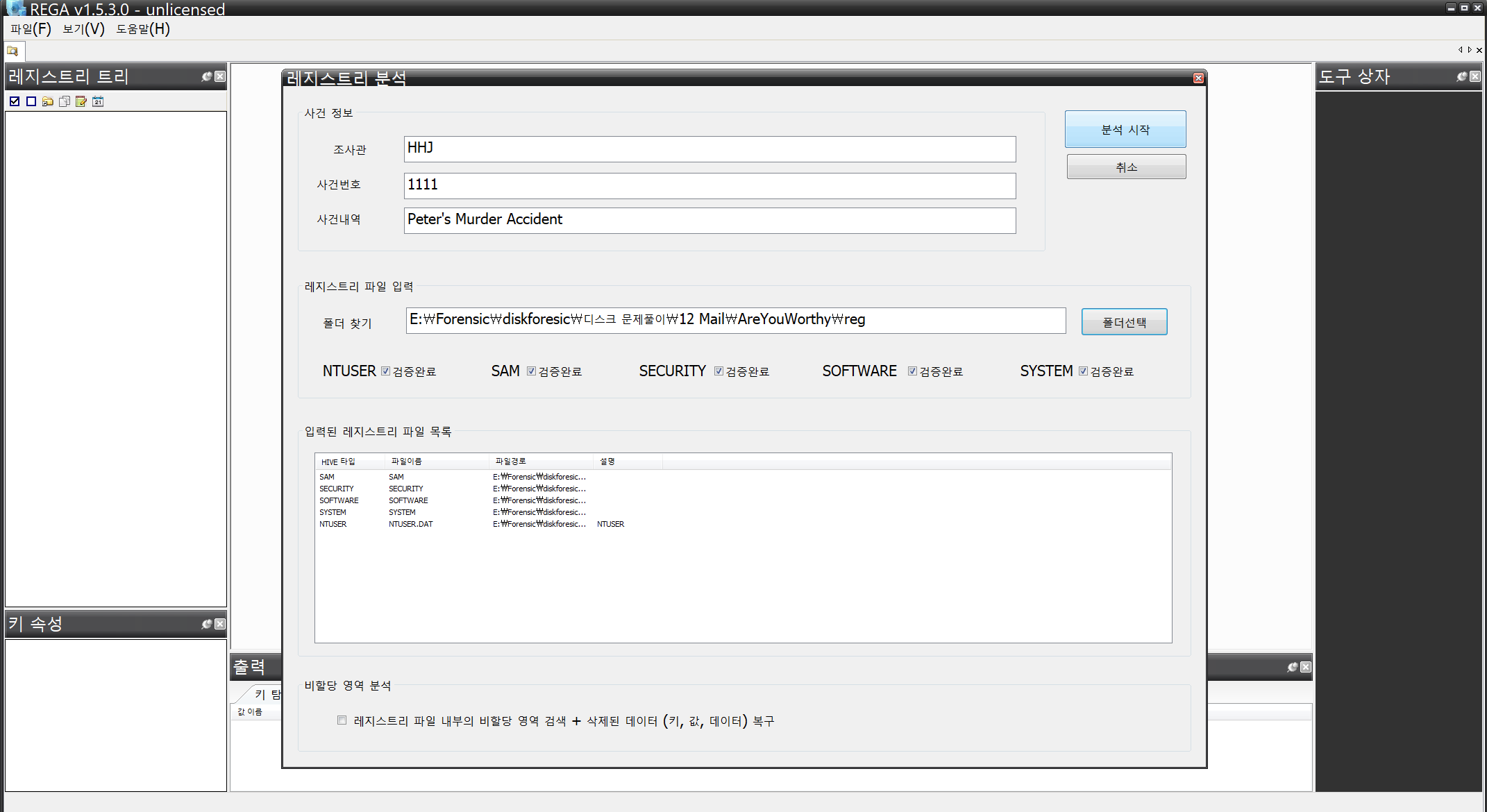

레지스트리 파일 5개(SAM,NTUSER.dat,SYSTEM 등등)를 한 파일에 넣고 REGA 프로그램을 이용하여 다음과 같이 돌린다.

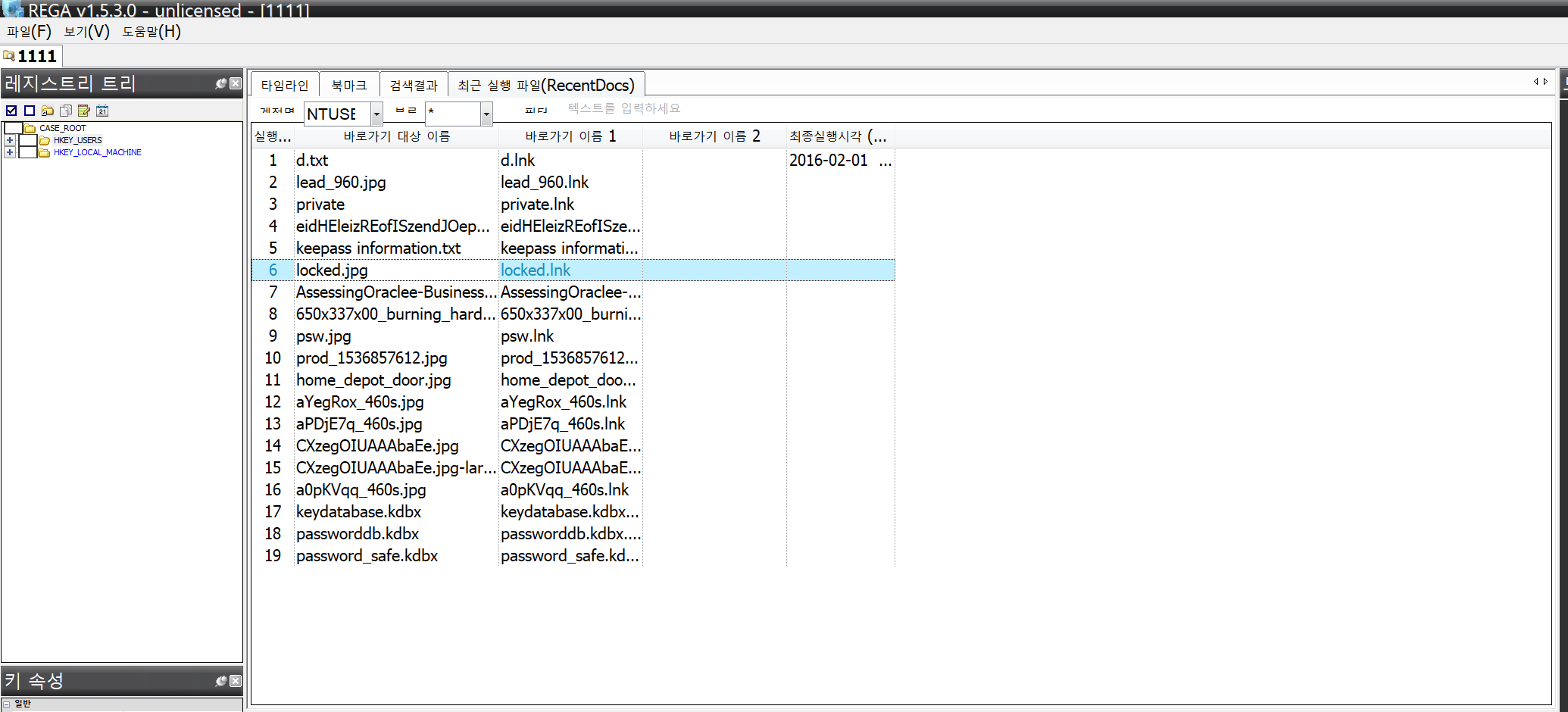

분석이 완료되면, 아래와 같이 최근 사용 파일을 확인할 수 있다.

아까 확인한 의심스러운 자물쇠 파일을 실행한 것을 확인할 수 있다.

그 외 다른 단서는 더 이상 없는 것 같다.

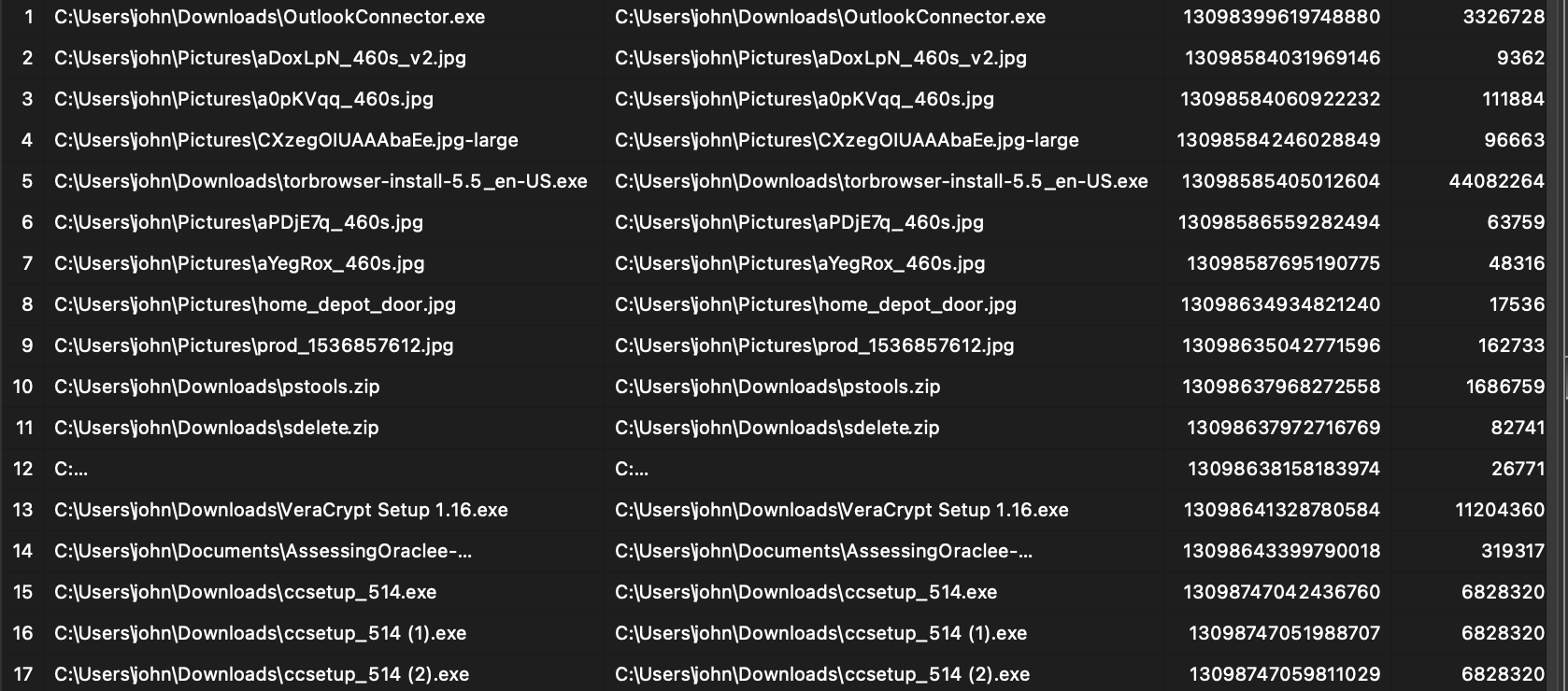

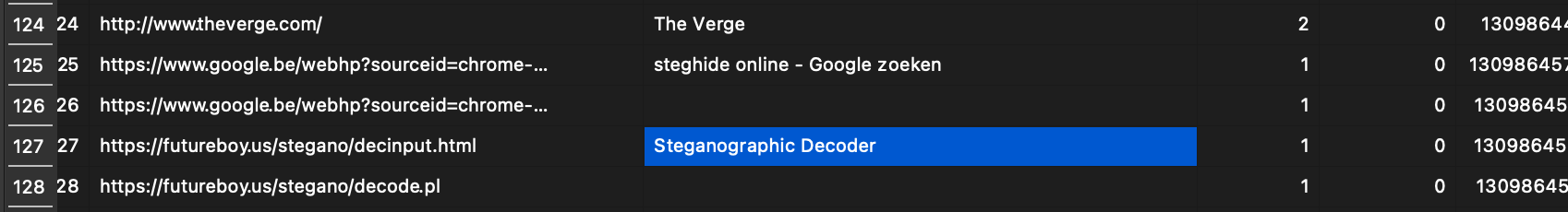

이제 웹 로그파일(history) 파일을 분석해보자.

아까 추출한 크롬, 모질라의 history 파일 db browser로 열어봤다.

모질라 db파일은 방문 기록에 중요한 단서가 없다.

크롬 db는 방문 기록이 많은 다음과 같은 단서를 찾을 수 있다.

위에서 steghide를 사용했다는 단서를 찾았다.

이제 steghide는 나 두고 메일을 분석해보자.

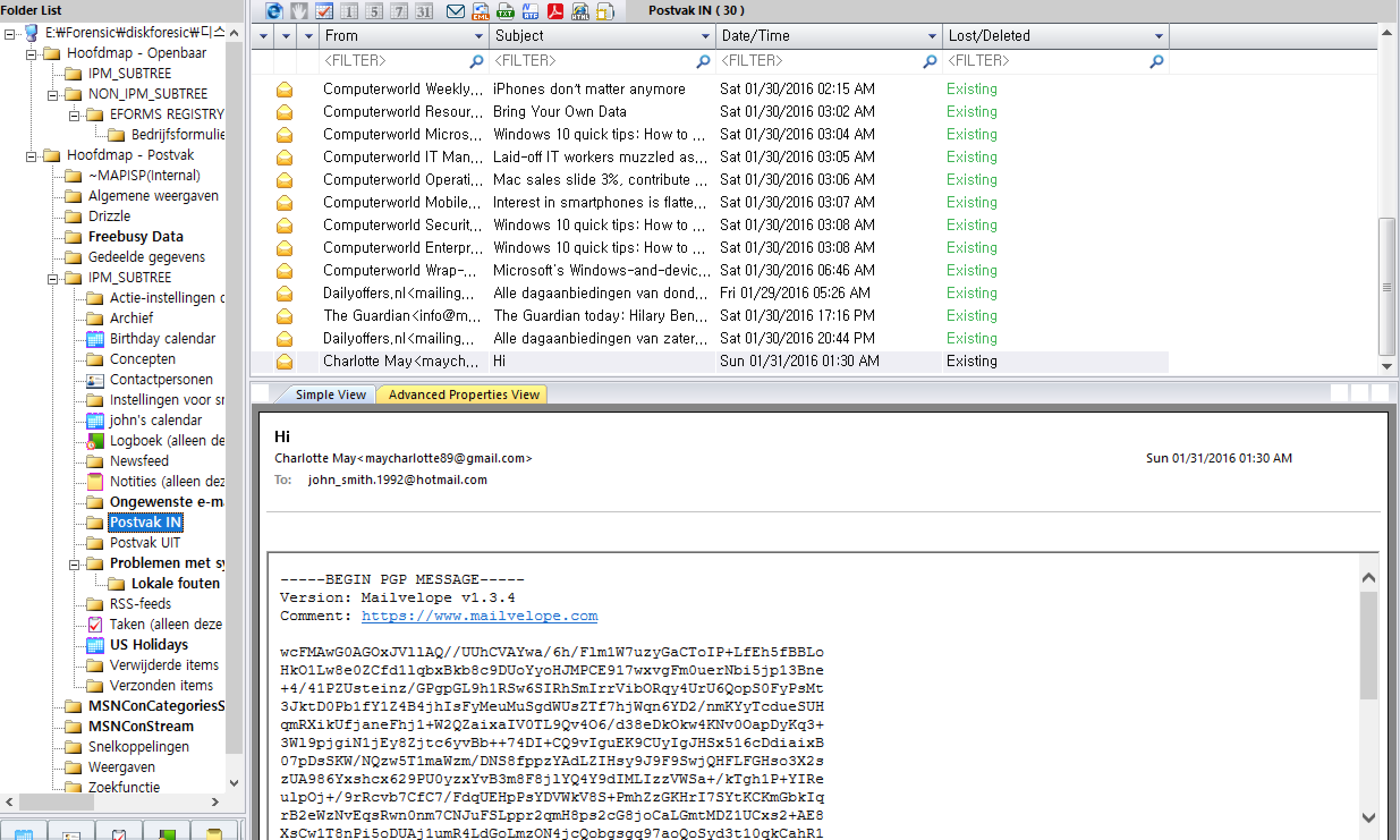

Kernel OST viewer을 이용하여 아래와 같이 확인할 수 있다.

(Postvak IN에서 받은 메일을 확인할 수 있다.)

맨 아래에 hi 부분에서 mailvelope에서 PGP encode한 암호문을 확인할 수 있다.

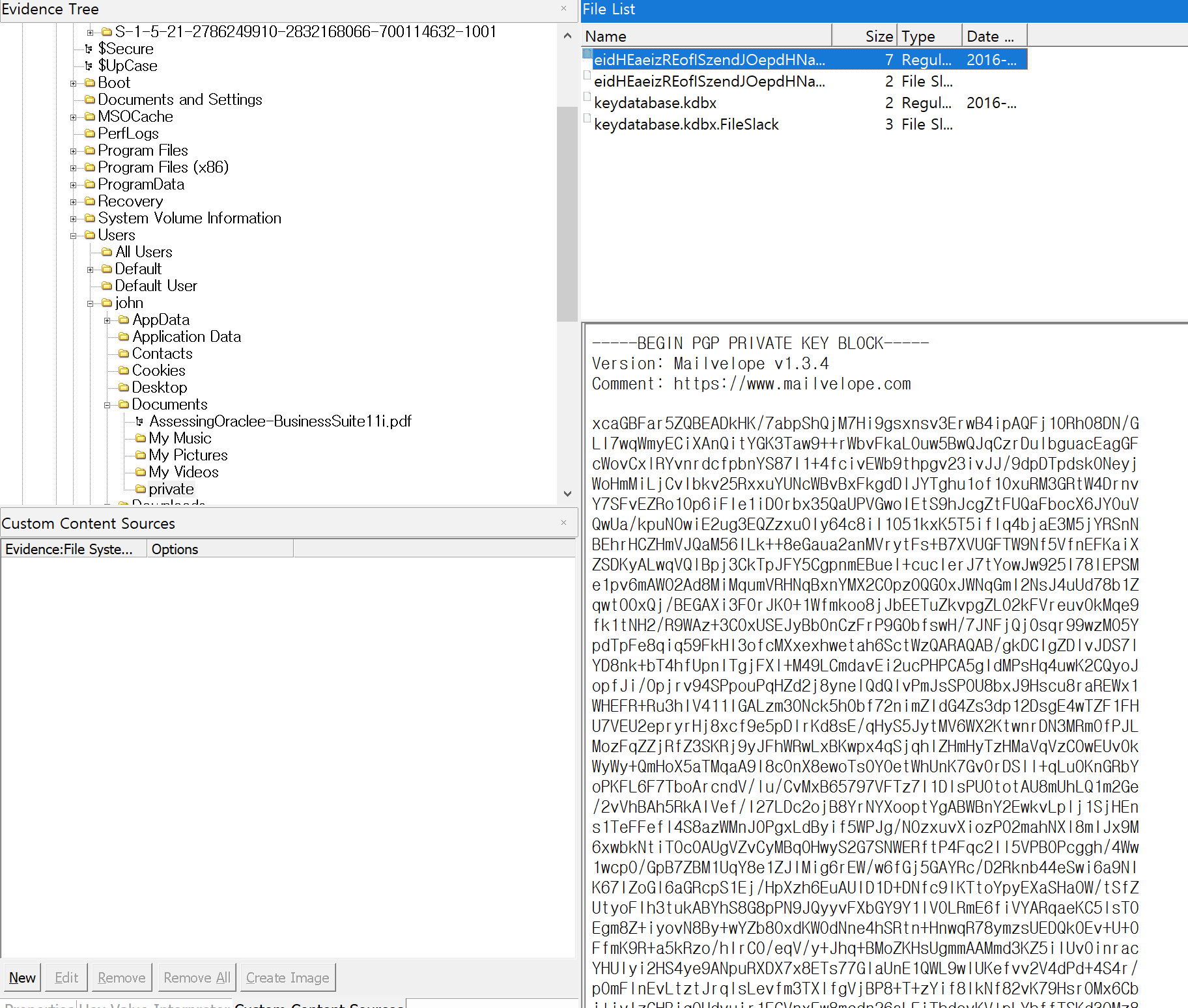

그럼 ftk imager에서 PGP private key를 찾아봐야 한다.

난 john의 Documents/private에서 private key를 찾을 수 있었다.

3. Mailvelope decode

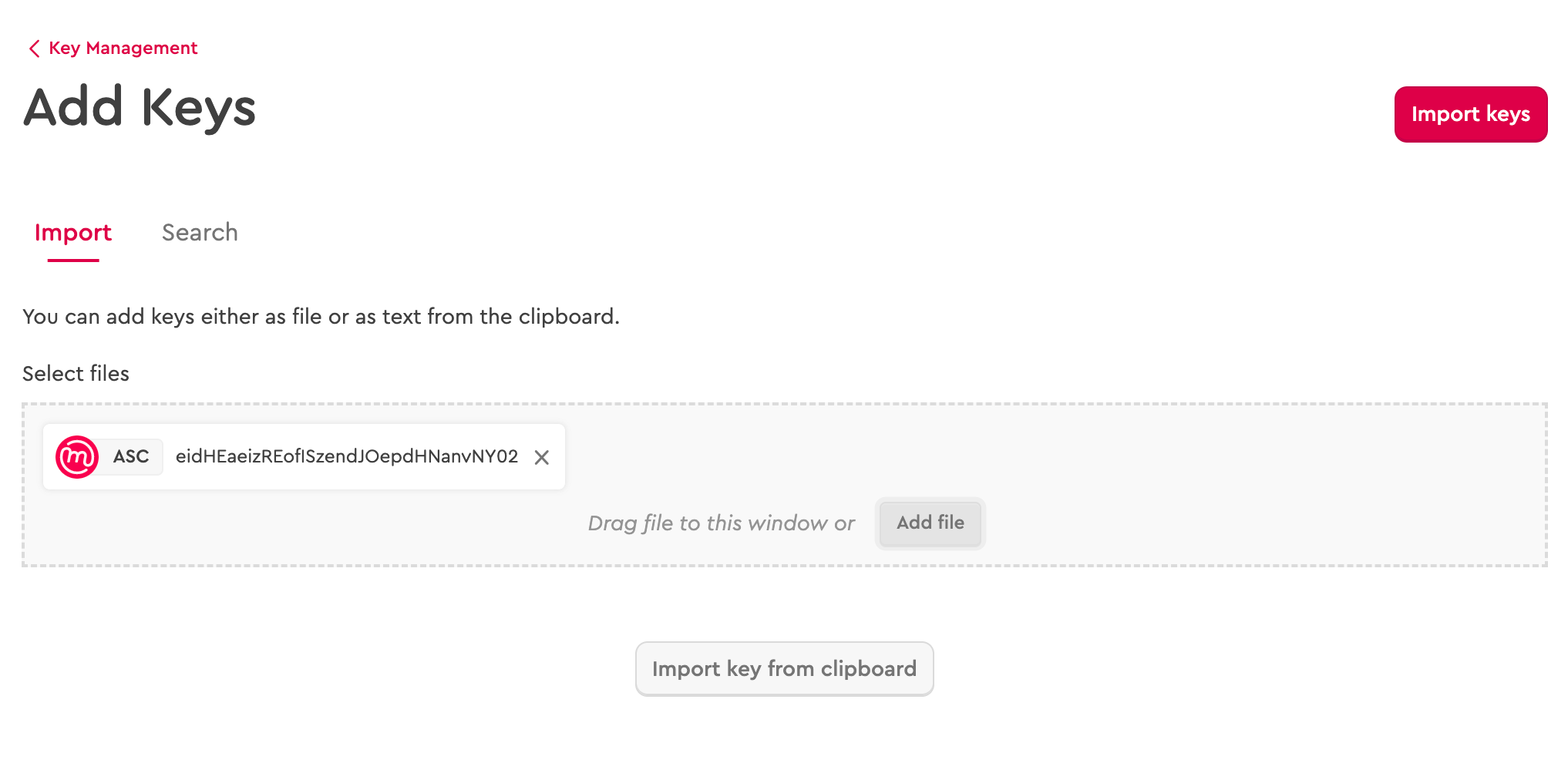

이제 private key를 .asc파일 그대로 추출하고 mailvelope라는 구글 확장 프로그램을 이용하여 decode 해보자.

위 같이 설치할 수 있다.

확장 프로그램에 들어가서 Import Key를 하여 private key 추출한 파일을 올린다.

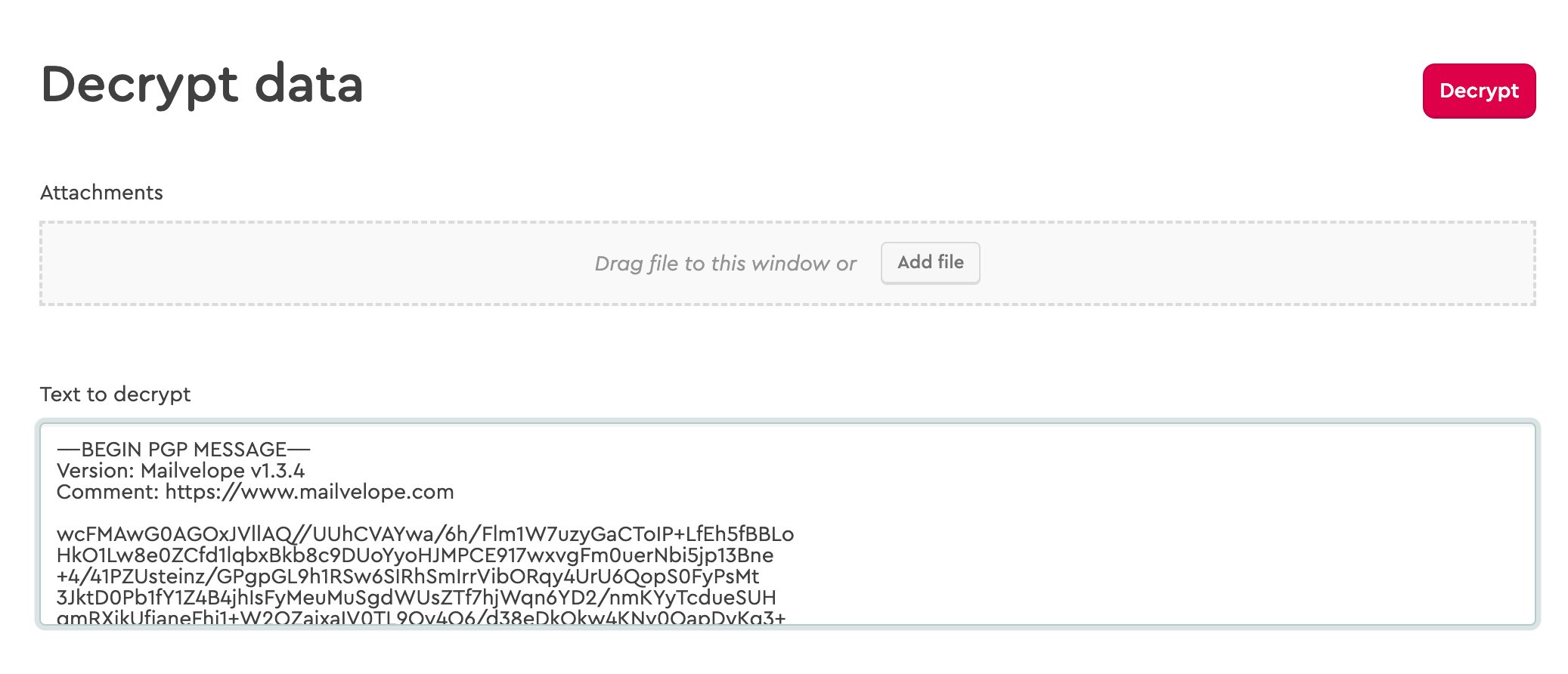

그리고 Decrypt 탭에서 text로 decrypt를 선택 후 메일의 암호문을 복붙 한다.

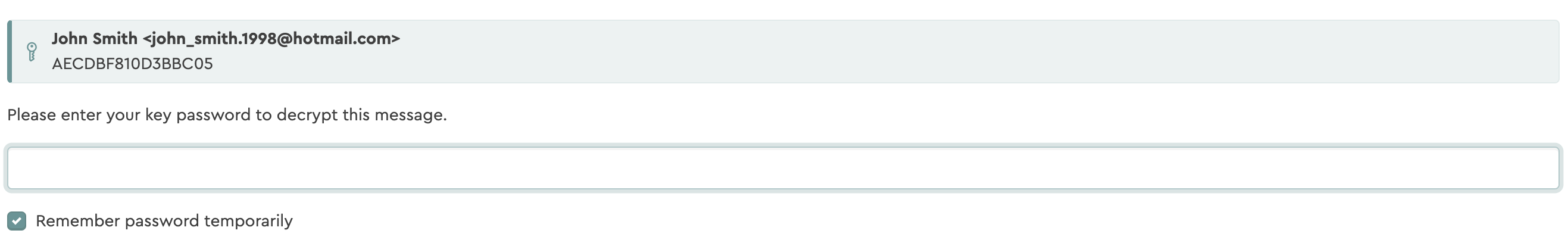

그리고 decrypt를 누르면 아래와 같이 뜬다.

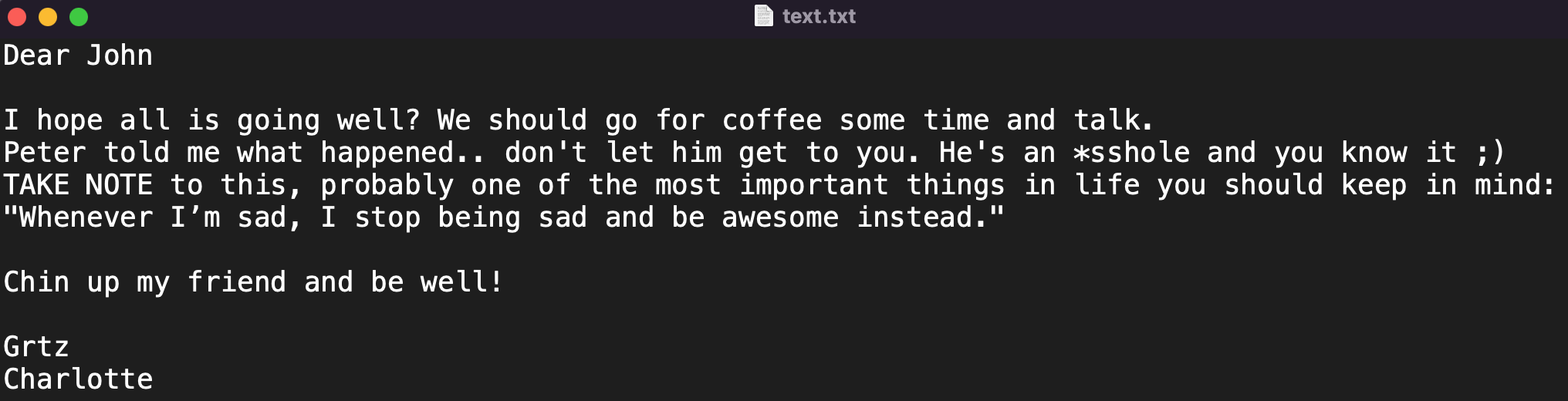

여기서 아까 locked.jpg를 steghide decoder로 확인하면 password가 나올 것이라고 추측할 수 있다.

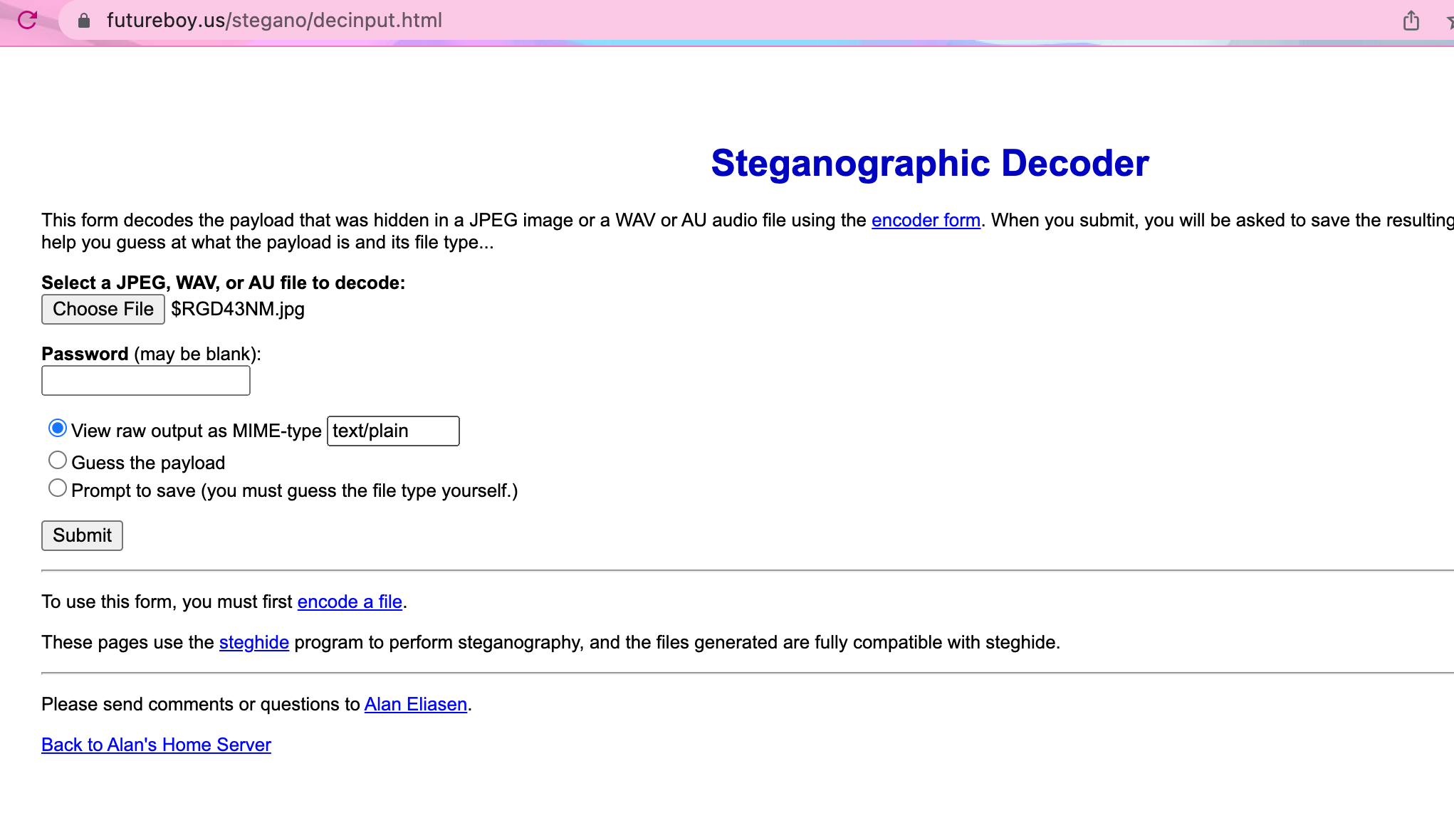

아까 db에 있던 decoder 사이트에 접속하여, 자물쇠 사진을 넣고 아래와 같이 실행한다.

그러면 다음과 같이 문자열이 나온다.

this_is_definitely_not_the_password_you_are_looking_for이제 이걸 password칸에 이 문자열을 넣고 결과를 확인해보자.

위와 같이 성공했다고 뜨고 txt를 다운로드하고 확인해보면 다음과 같이 피터에 관한 증거를 확인할 수 있다..

'Forensics' 카테고리의 다른 글

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Docker (0) | 2022.07.03 |

|---|---|

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - John the Ripper (1) | 2022.05.29 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - P2P + $Logfile (0) | 2022.03.27 |

| UMDCTF(writeup) - HHJ (0) | 2022.03.07 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석 3,4강] - Web log (0) | 2022.03.04 |

![[대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Mail Analysis _Recyle.Bin](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FW0D7z%2FbtrBrP20EEN%2F8BjALXRDhE8MGdjWaXS1E1%2Fimg.png)