이번에는 P2P 즉 torrent관련 파일이 있는 이미지를 $Logfile를 이용하여 분석해 볼 것이다.

문제는 Digital Forensic 워게임의 "경찰청은 최근 아동성폭력..." 이라는 문제이다.

-문제 지문

경찰청은 최근 아동 성폭력과 관련된 범죄를 소탕하기 위해 대대적인 계획을 세웠다. 경찰청은 아동 성폭력 범죄들의 공통점이 아동에 대한 성적 내용이 들어간 동영상 또는 유사한 자료물에서 그 동기가 비롯된다는 것을 발견했다. 경찰청은 인터넷에 떠돌아다니는 아동과 관련된 음란물을 대대적으로 수사하기 시작했고, 아동 음란물을 다운로드 받는 다운로더들을 일제히 검거/구속하기 시작했다. 어느 날, 다운로더의 집을 급습하여 검거를 하였는데, 나중에 다운로더의 컴퓨터와 디지털 저장매체를 분석해 보니 아동 음란물은 완전 삭제되어 있었다. 그래서 아동 음란물을 받은 흔적을 찾기 위해 증거들을 모두 분석하였지만 아동 음란물 다운로드에 대한 흔적은 존재하지 않았다. 경찰청은 분명 다운로더가 아동 음란물을 받는 것을 트랙픽 모니터링을 통해 확인 하였고, 해당 트래픽 또한 증거로 가지고 있으나 결정적인 증거가 없어 해당 다운로더를 기소하지 못하고 있다. 그래서 경찰청은 그대들에게 다음과 같이 요청한다. “다운로더를 기소할 수 있는 결정적인 증거를 찾아주세요!”

-조건

KEY Format : SHA1("md5(Evidence File)_Download Time")

Download Time: KST, YYYY/MM/DD_HH:MM:SS

1. Image 분석

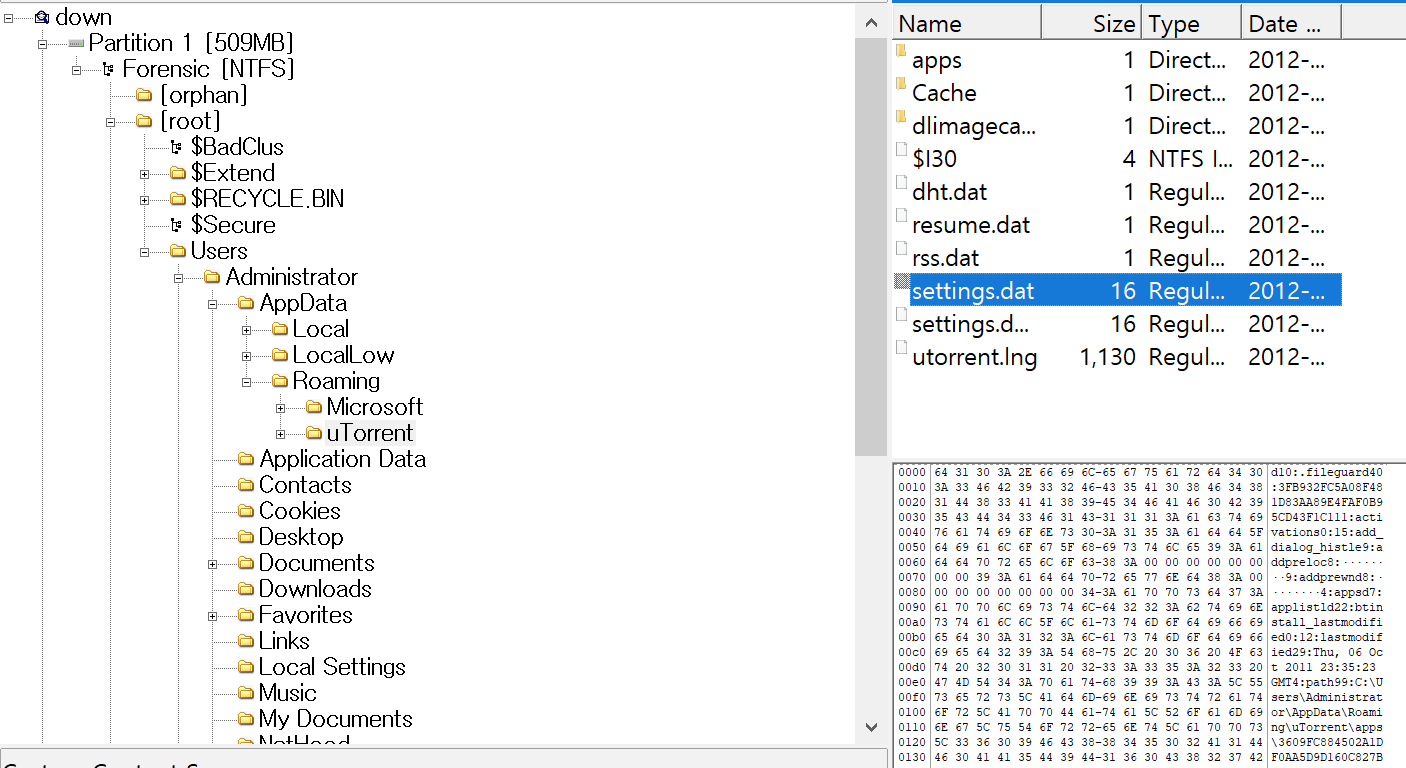

먼저 주어진 이미지 파일을 FTK imager로 확인해보겠다.

일단 대충 안을 살펴보면 uTorrent 프로그램이 있다.

appdata\Roaming 을 확인하면 settings.dat가 있다.

이 파일은 여러가지 설정 정보를 알 수 있는데, 이 중 시드파일의 위치도 확인할 수 있다.

settings.dat을 뽑아서 이제 분석을 해보자.

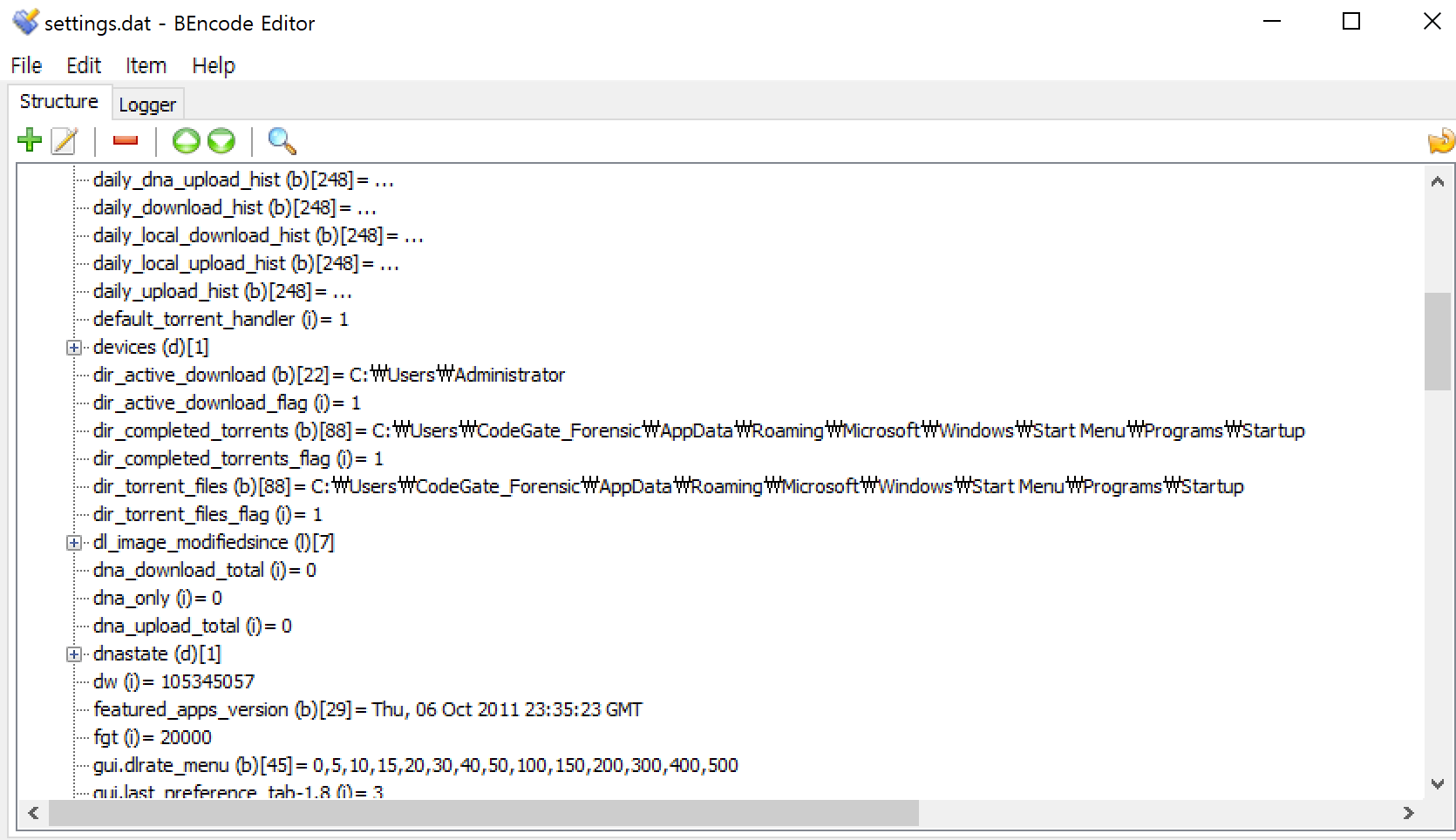

2. settings.dat 파일 분석

이 파일을 분석하기 위해 bencode-editor을 사용할 것이다.

다음과 같이 열면 시드파일이 위치를 확인할 수 있다.

이제 C:\Users\CodeGate_Forensic\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup로 이동해 보자.

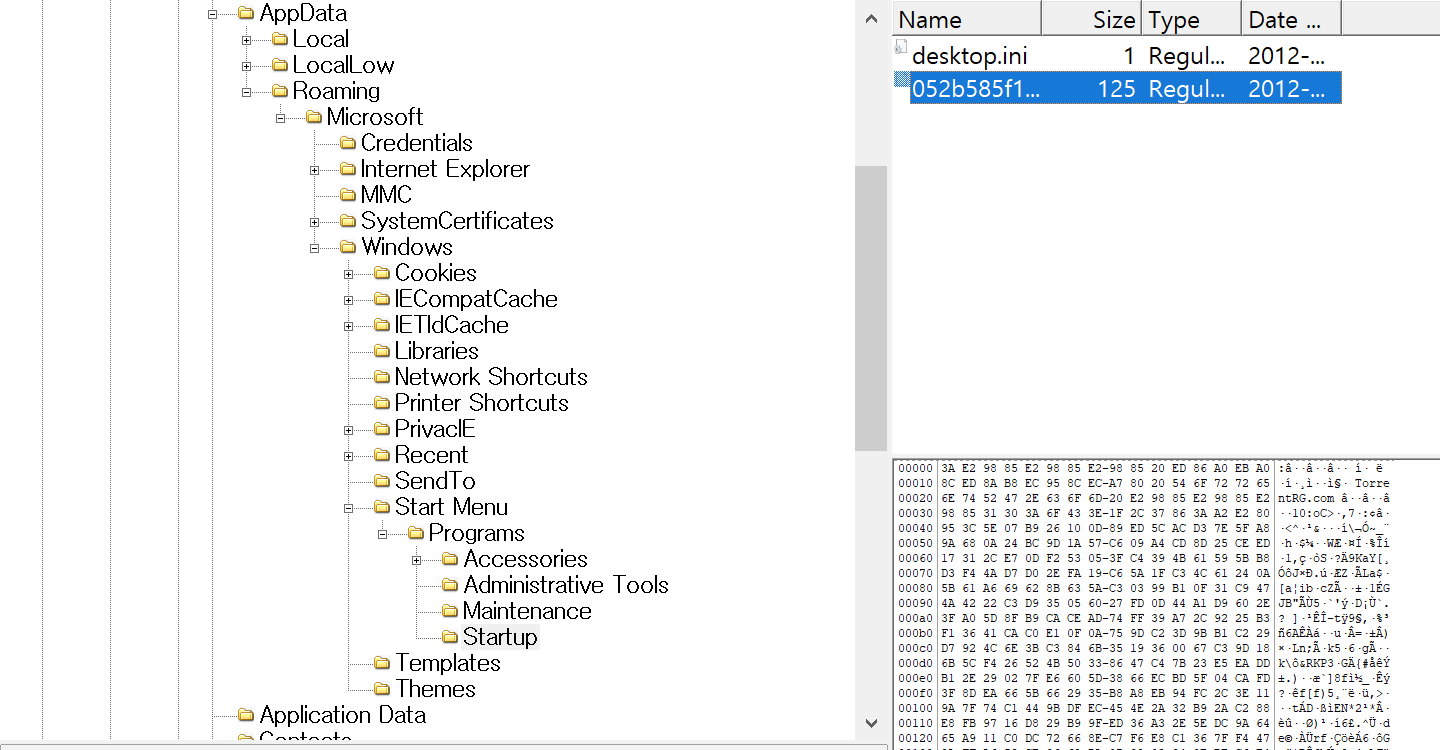

이동하면 다음과 같이 시드파일을 확인할 수 있다.

이제 $Logfile을 분석하는 방향으로 시드파일의 위치와 수정 시간을 확인해보겠다.

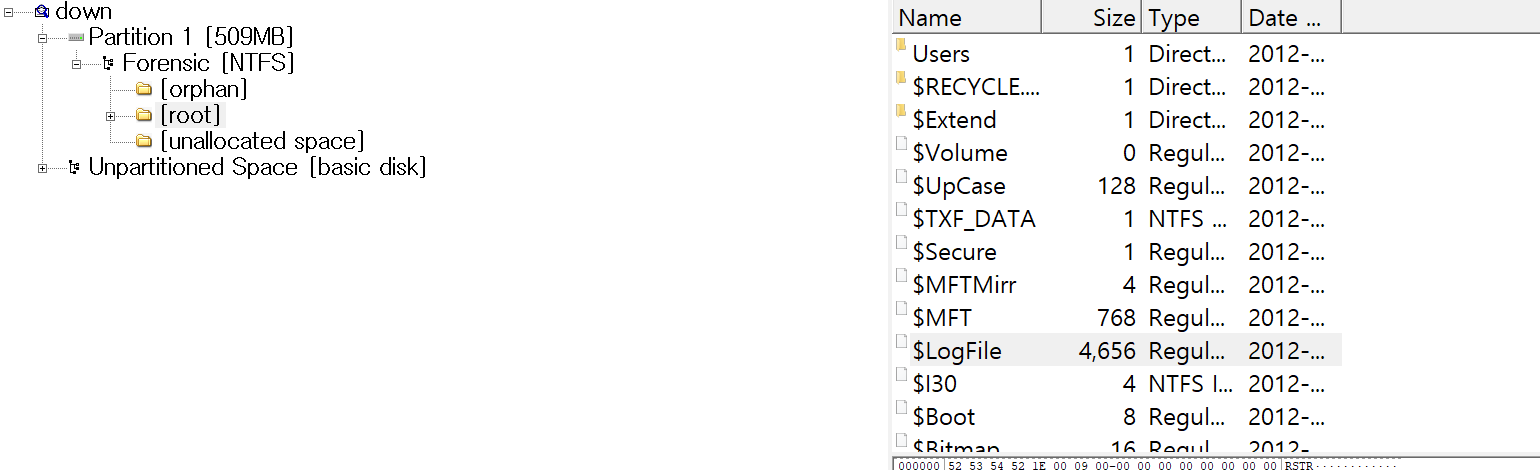

root 디렉토리에서 $Logfile을 추출해보자.

$Logfile은 NTFS log tracker 을 이용하여 분석할 것이다.

일단 $Logfile은 일반적으로 윈도우에서 안보여진다. 그래서 보기 -> 설정 -> 보호된 파일 숨김표시 해제를 해준다.

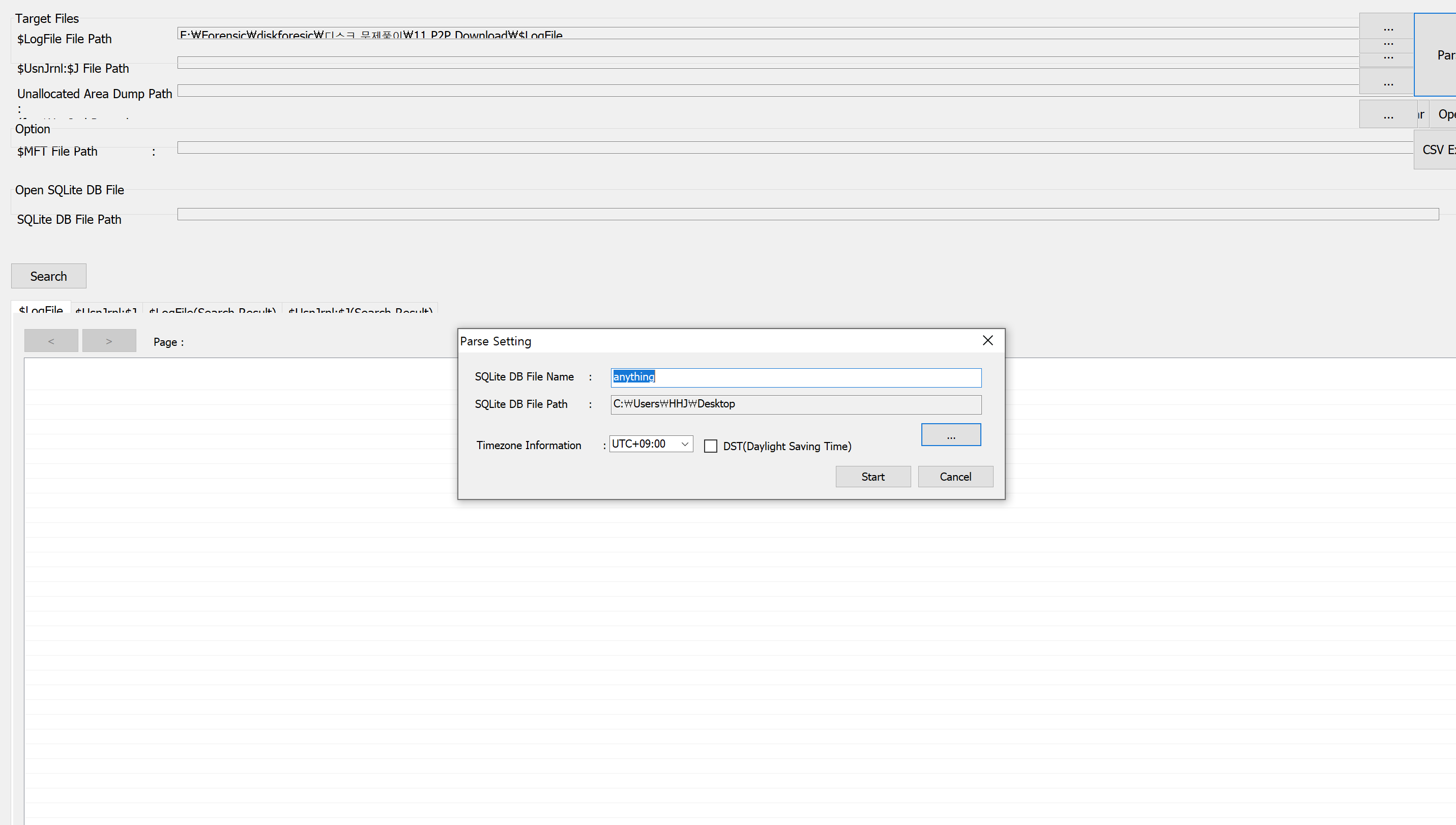

이제 NTFS log tracker로 파일을 선택하고 Parse해보자.

db name은 아무거나 하고, 시간은 한국시간(utc+9)로 한다.

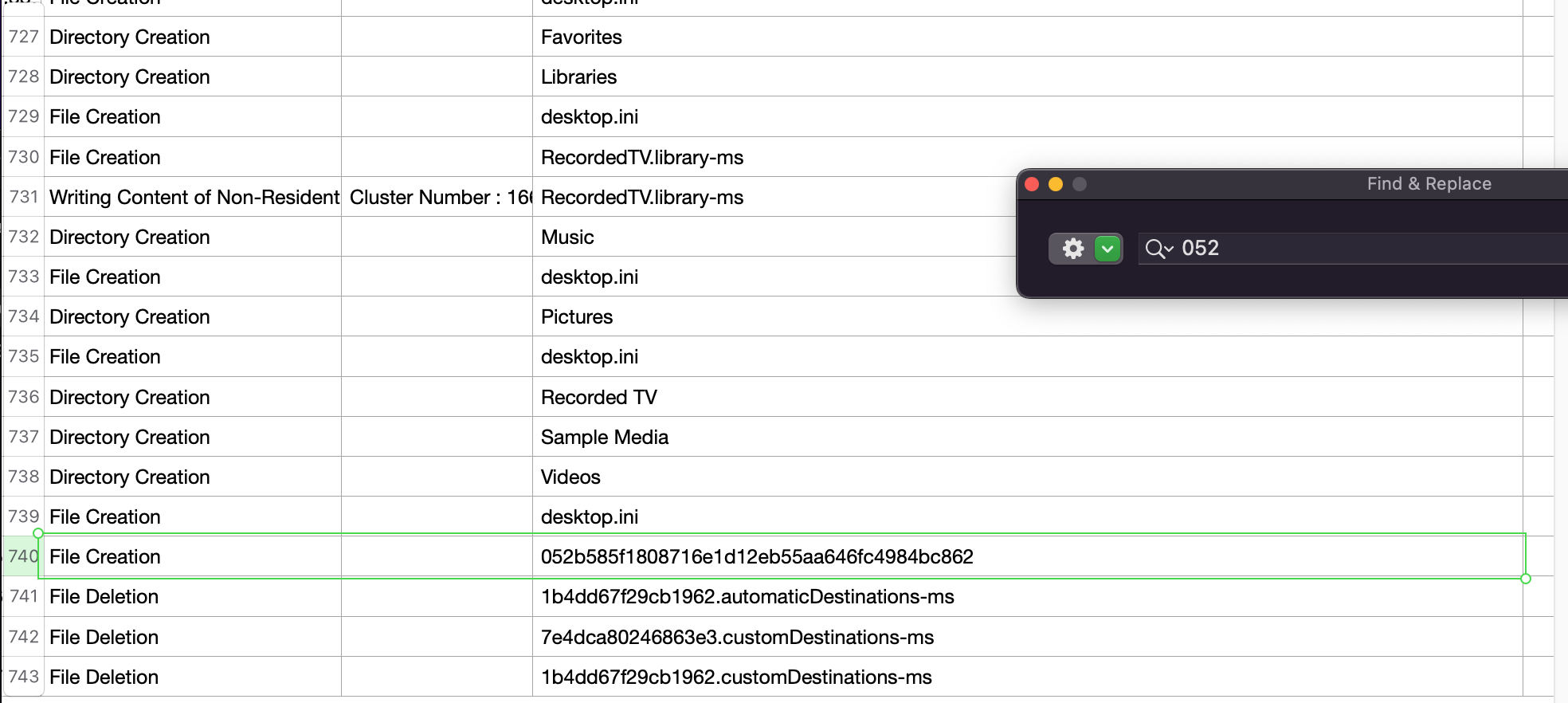

Parse가 되면 export csv로 csv를 추출하고, 052(시드파일 이름 일부분)을 검색하여 확인하면 시간과 이름을 확인할 수 있다.

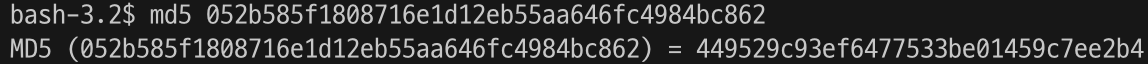

이제 시드파일의 checksum(md5)확인을 위해 ftk imager에서 추출해준다.

추출 후 md5를 확인하면 다음과 같이 나타난다.

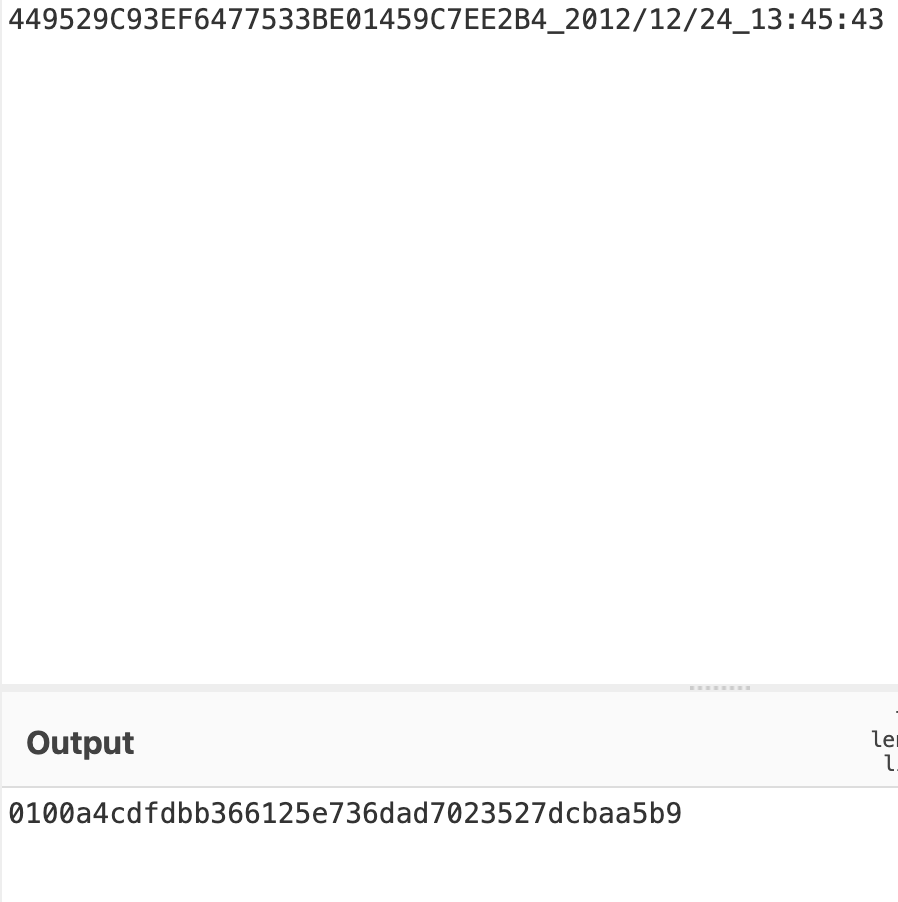

이걸 uppercase로 바꾸고 sha1으로 encoding하면 플래그를 만들수 있다.

'Forensics' 카테고리의 다른 글

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - John the Ripper (1) | 2022.05.29 |

|---|---|

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Mail Analysis _Recyle.Bin (0) | 2022.05.07 |

| UMDCTF(writeup) - HHJ (0) | 2022.03.07 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석 3,4강] - Web log (0) | 2022.03.04 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석 2강] - Linkfile analyis (0) | 2022.03.04 |

![[대회 문제 풀이로 이해하는 디스크 포렌식 분석] - P2P + $Logfile](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fdogzpj%2FbtrxrcV8ryt%2FkVXTCykoZFTBqHYKBblfjK%2Fimg.png)