이번에는 Recycle.bin, Thumbnail, Skype, 이 세 가지를 기반으로 하는 시나리오를 분석해 볼 것이다.

그러면 방금 말한 것 중 두 가지(Recycle.bin, Thumbnail)를 어떤 식으로 분석 및 접근해야 하는지 먼저 알아보겠다.

- Recycle.bin

먼저 recycle.bin은 휴지통으로 옮겨진 파일들이 있다.

Recycle.bin의 경로는 다음과 같다.

예시를 살펴보자.

위와 같이 C:\Recycle.bin\S-1~~~-1001 에 휴지통이 있는 것을 확인할 수 있다.

그리고 오른쪽에 Recycle.bin안에 있는 파일들을 보면 $I~~~ , $R~~~ 이렇게 두 개의 같은 이름의 파일(~~~ <- 이 부분이 같음)이 있다. 사실 $R은 실제 파일의 데이터이고, $I는 $R의 메타데이터를 담고 있다.(파일 경로, 삭제 시간, 사이즈 등등)

$I의 메타데이터는 아래와 같은 내용이 있다.

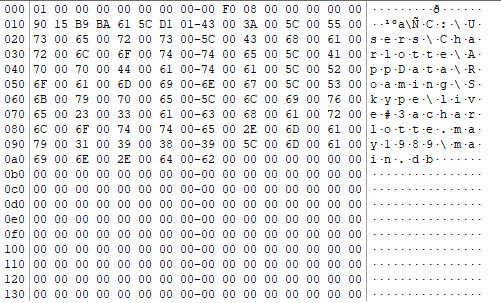

그러면 예시를 들어서 어떤 식으로 해석 되는지 알아보겠다.

일단은 HxD로 열어서 내용을 확인해보자.(리틀엔디언으로 저장된다)

1. 0~7은 파일헤더 정보

2. 8~15는 크기 정보이다. [01 AD] ->496byte

3. 16~23는 삭제 시간 정보이다. 01D1A384F5E8CBA0 -> Sun, 01 May 2016 17:39:22 +0900

- Thumbnail

썸네일은 말 그대로 윈도우 파일의 미리 보기 기능이다.

초기에 썸네일을 저장하고 재방문 시에 저장된 데이터를 보여줌으로써 속도를 상향시킨다.

도한 썸네일은 원본이 사라져도 계속 남아있다. 그래서 범죄자들이 사진, 영상을 컴퓨터에서 지웠어도 썸네일을 통한 분석으로 증거를 찾을 수 있다.

(썸네일 지원 파일은 JPEG,BMP,GIF,TIF,DOCX,PPTX,PDF,HTM가 있다.)

썸네일 저장 경로는 다음과 같다.

C:\Users\[user]\AppData\Local\Microsoft\Windows\Explorer

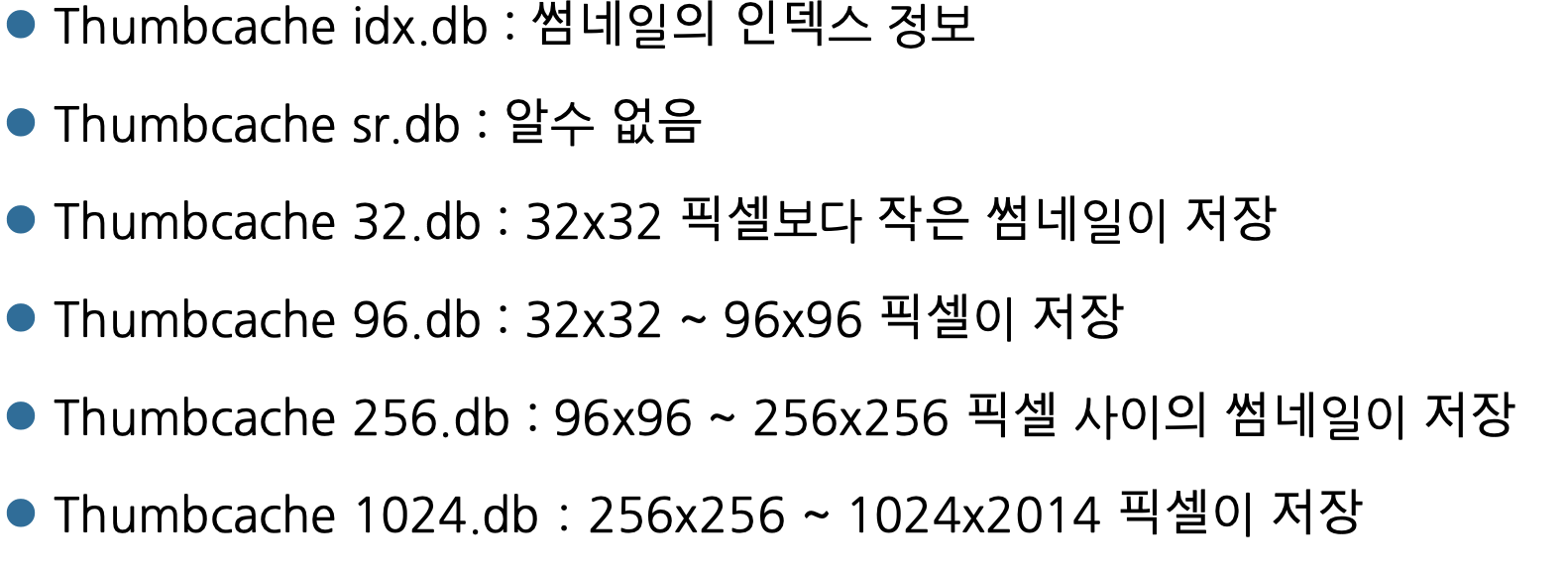

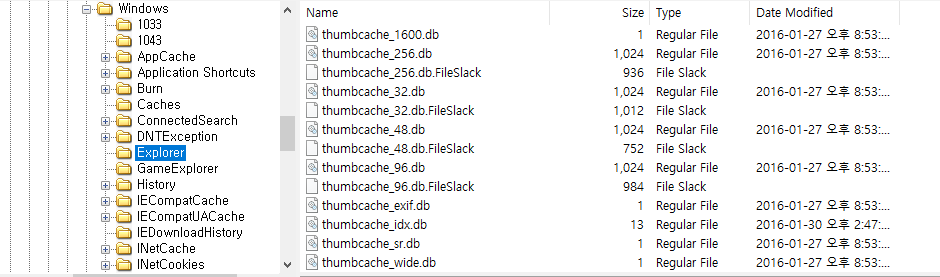

이제 실제로 썸네일이 어떤 식으로 저장되는지 알아보겠다.

일단 썸네일 저장 경로로 이동해보자.

파일들은 각각 thumbcache_*.db로 저장되는 걸 확인할 수 있다.(*는 썸네일의 픽셀 별로 나누기 위한 것이다)

각각의 파일은 대충 아래와 같은 내용이 있다.

썸네일 분석은 ThumbCache Viewer로 할 것이다.

문제 시나리오는 다음과 같다.

거대한 마약 조직을 잡으려는 시도로 경찰은 습격을 하여 샬롯 월 (Charlotte May)의 컴퓨터를 압수했다. 그녀는 다른 마약 거래를 돕는 혐의를 받고 있다. 이 컴퓨터에서 발견 된 의사 소통은 다음 약물 거래가 있음을 증명했다. 분석관인 당신은 해당 시스템을 분석하여 다음 거래의 암호 코드를 찾아야한다.

Hints:

-메일만이 유일한 통신 수단은 아닙니다.

-파일이 삭제되면 일부 아티팩트가 시스템에 계속 존재하게 됩니다.

-기밀분석은 다음과 같은 순서로 하도록 하겠다.

1. 레지스트리 분석

2.Recycle.bin 분석

3. Skype 분석

4. Thumbnail 분석

먼저 FTK imager로 내부를 살펴보겠다.

딱히 뭐 볼 건 없고 바로 레지스트리 분석을 시작해보자.

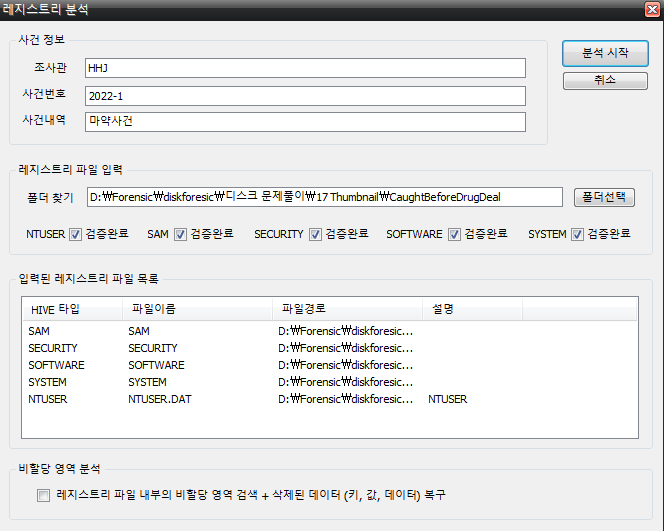

1. 레지스트리 분석

일단은 레지스트리 분석을 위해 몇 가지 파일을 수집해야 한다.

먼저 C:\WIndows\System32\config\ 에서 Default, SAM, SECURITY, SOFTWARE, SYSTEM를 추출한다.

그리고 C:\Users\[user]\ 에서 NTUSER.DAT도 추출해준다. (위 파일까지 모두 한 폴더에 담는다)

이제 REGA를 이용하여 분석을 해보겠다.

먼저 REGA를 실행하여 레지스트리 분석을 선택하여 아래와 같이 아까 추출한 파일을 담은 폴더를 선택하고 여러 가지 부가 사항을 아무렇게나 적는다.

분석 시작을 누르고 완료가 다 될 때까지 기다려보자.

분석이 완료되면 오른쪽 다양한 옵션 중에 "최근에 실행한 파일"을 선택하면 다음과 같이 5가지가 실행된 것을 확인할 수 있다.

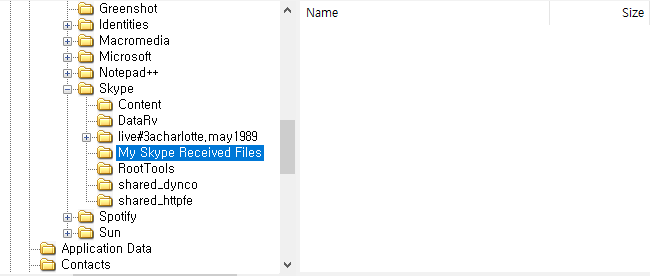

일단 대표적으로 Details.docx가 있고, Skype관련 파일이 실행된 걸 알 수 있다. 그거 말고는 증거를 얻을 수 있는 게 별로 없어 보인다.

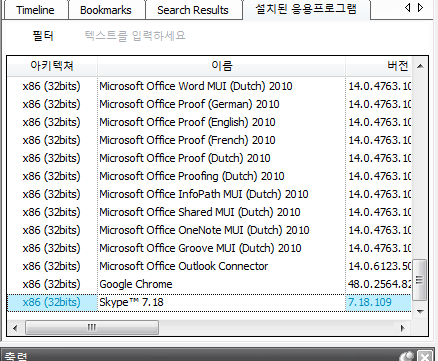

이제 오른쪽 탭에서 설치된 응용프로그램을 살펴보면 Skype가 설치된 것을 확인할 수 있다.

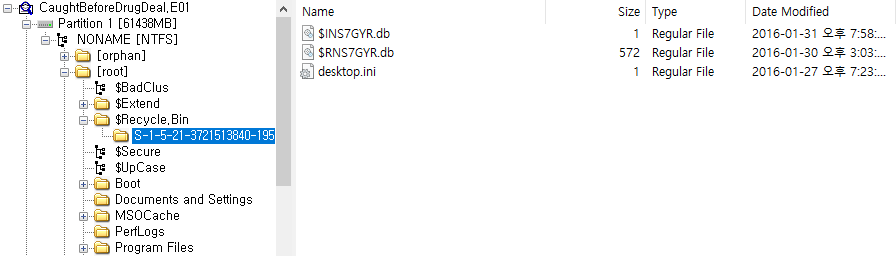

2. Recycle.bin

레지스트리 분석은 끝났으니 Recycle.bin을 분석해보자.

아까 위에서 설명했던 경로 가보면 다음과 같은 파일들이 있다.

위 파일 중 $I 파일을 분석해보자.

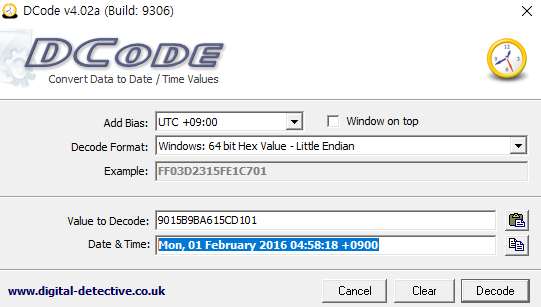

일단 파일 사이즈는 0x8F0 -> 2288bytes 이고, 삭제된 시간은 다음과 같이 Dcode를 이용하여 확인할 수 있다.

파일 경로는 C:\Users\Charlotte\AppData\Roaming\Skype\live#3acharlottemayl989\main.db 이다.

이제 $R 파일을 추출해서 이름 바꾸고, Skype 분석을 해보자.

3. Skype

Skype 분석은 Skypelogviewer로 할 것이다.

프로그램을 실행하고 아까 받은 db파일을 넣어서 다음과 같이 실행해보자.

분석이 아래와 같이 완료되었다.

내용을 확인해보면 Details.docx가 기밀정보에 관련 있는 문서인 것을 확인할 수 있다.

그러면 이제 저 경로로 이동하여 파일이 있는지 확인해보자.

저 경로에 파일이 없고, Recycle.bin에도 없는 걸로 보아 특수한 프로그램으로 파일을 지운 것 같다.

하지만 docx파일의 썸네일을 확인하여 어떠한 증거를 얻을 수도 있다. 그러면 아까 썸네일 관련 설명할 때 얘기했던 썸네일 저장 경로로 이동해보자.

아래와 같이 파일들이 여러 개가 있는데 사이즈가 있는 파일 4개를 추출해보자.

추출한 파일로 아까 말한 Thumbnail Viewer로 확인해보면, 아래와 같이 thumbnail_256.db에 다음과 같이 기밀 코드를 확인할 수 있다.

'Forensics' 카테고리의 다른 글

| CTF-d writeup - 윈도우 작업 관리자에서 우클릭... (0) | 2022.08.20 |

|---|---|

| [기초부터 따라하는 디지털 포렌식(inflearn)] - Volatility 사용 및 문제풀이 (0) | 2022.07.24 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - APK (0) | 2022.07.03 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Docker (0) | 2022.07.03 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - John the Ripper (1) | 2022.05.29 |

![[대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Thumbnail, Skype, Recycle.bin 분석](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FondxJ%2FbtrHtvDYu0h%2FAAAAAAAAAAAAAAAAAAAAAOXOeBen2mev1yxaG6-m3GncRkO9B856COsL47UngJXI%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1774969199%26allow_ip%3D%26allow_referer%3D%26signature%3DLQUJmOoVeTpS%252Fef6Go1iU898SF8%253D)