728x90

반응형

이번에는 ctf-d 워게임의 fore1-hit-the-core 문제를 풀어볼 것이다.

일단 fore1.core라는 파일이 주어진다.

파일의 형식을 살펴보면 elf파일 인것을 확인할 수 있다.

elf를 분석하기 전에 strings로 간단하게 살펴보자.

위와 같이 플래그 같은 형식의 문자열이 나오지만, 플래그는 아닌 것 같다.

플래그 형식을 생각하면 4번째 문자 마다 조합해보면 플래그가 된다고 생각해 볼 수있다.

python은 문자열의 첫번째를 0번째라고 받아들이기 때문에, 3x + 5의 문자열들을 flag에 오류가 나기전까지 계속 합쳐주면 flag가 나올 것이다.

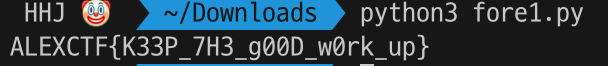

다음과 같이 python 코드를 만들 수 있다.

strings = "cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}"

flag = ""

# 3+5x

try:

for i in range(100):

flag += strings[3+5*i]

except:

print(flag)이제 코드를 한 번 실행해보면 다음과 같이 플래그가 나오는 것을 확인할 수 있다.

728x90

반응형

'Forensics' 카테고리의 다른 글

| CTF-D writeup - 이 파일을 훔쳤지만 작동하지 않는다 (2) | 2022.08.20 |

|---|---|

| CTF-D writeup - Find Key(ELF) (0) | 2022.08.20 |

| CTF-d writeup - 윈도우 작업 관리자에서 우클릭... (0) | 2022.08.20 |

| [기초부터 따라하는 디지털 포렌식(inflearn)] - Volatility 사용 및 문제풀이 (0) | 2022.07.24 |

| [대회 문제 풀이로 이해하는 디스크 포렌식 분석] - Thumbnail, Skype, Recycle.bin 분석 (0) | 2022.07.17 |