CTFs

S.H.E.L.L CTF - haxxor

HackHiJack

2021. 6. 6. 19:18

728x90

반응형

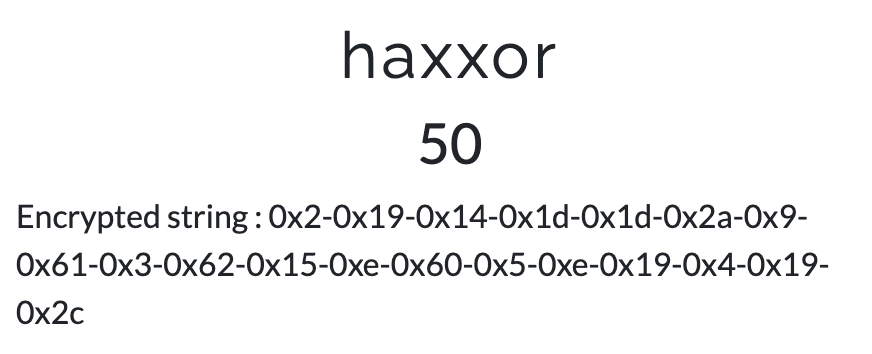

이번에는 shell ctf의 haxxor문제를 풀어보겠다.

이렇게 위와 같이 암호문이 있다.

문제 이름을 보니 hex를 xor하는 문제인 것 같다.

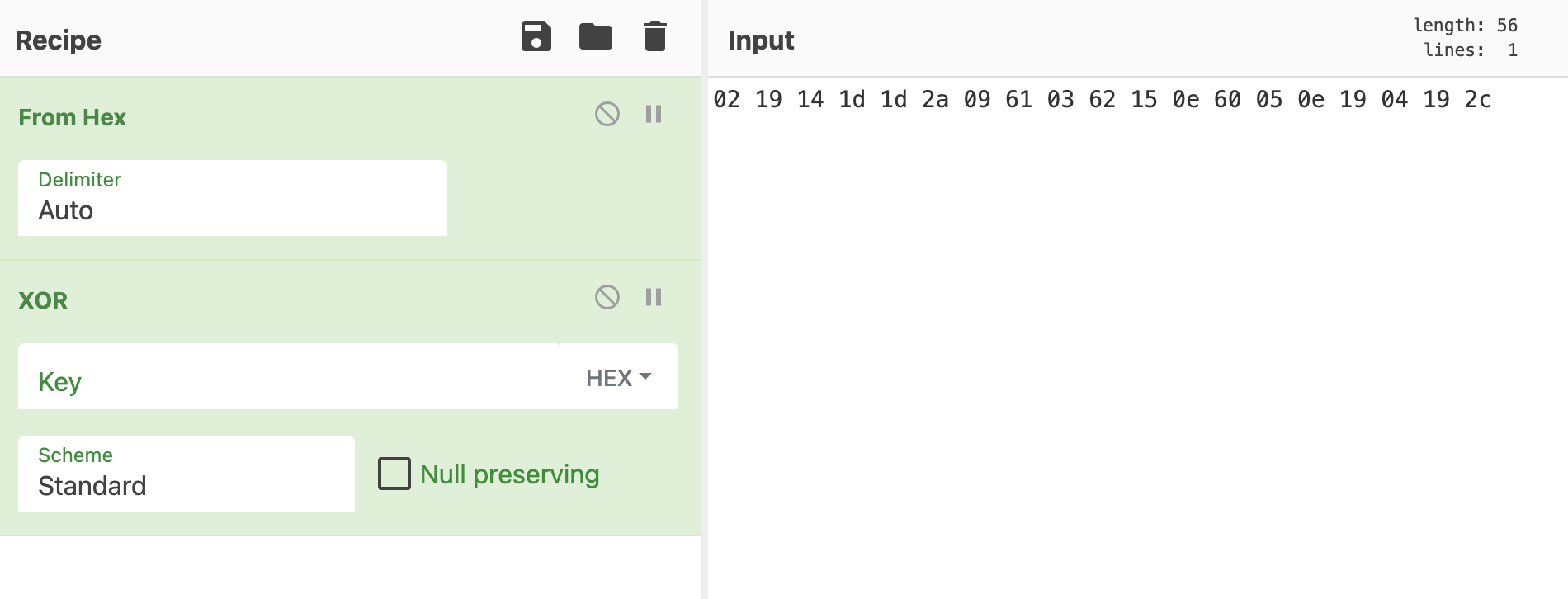

그러면 cyberchef를 이용해서 풀어보겠다.

그런데 위의 암호문을 그대로 쓰면 오류가 생길수 있다. 그래서 일단 "0x"부분하고 "-"을 빼고 다시 암호문을 만들면 아래와 같다.

02 19 14 1d 1d 2a 09 61 03 62 15 0e 60 05 0e 19 04 19 2c그리고 cyberchef를 이제 이용하면 된다.(결과는 맨 밑에 링크)

먼저 왼쪽 바에서 from hex옵션과 xor을 사용한다.

그리고 xor key를 hex에서 UTF8로 바꾼다.(키가 문자라서........)

키가 안 주어지기 때문에 Bruteforce를 해야한다.(프로그램 사용x)

직접 키를 유추 하면서 입력해야 하는데....

일단 flag형식인 "shell{"이라고 입력했다.

하지만 위와 같이 이상한 결과가 나오는 것을 확인할 수 있다.

그래서 flag, ctf, shellctf와 같이 유추해서 입력했지만 실패했다.

그러면 이제 숫자, 알파벳같은 문자를 넣어보자.

키보드 순서대로 q 부터 넣는데 q를 넣었을때의 값에 shell이 있었다.

하지만 이 값은 shell{} 형식에서 어긋나기 때문에 정답은 아닌 것 같다.

그래서 대문자 "Q"를 넣었는데, 아래와 같은 결과가 나왔다.

위처럼 flag를 획득한것을 확인할 수 있다.

결과 링크

CyberChef

gchq.github.io

728x90

반응형