728x90

반응형

이번에는 under development라는 웹 문제를 풀어보겠다.

위 사이트는 문제사이트이다.

먼저 사이트를 살펴보면 아래와 같다.

이렇한 문장이 있는데, robots.txt 접속이 되지는 않는다.

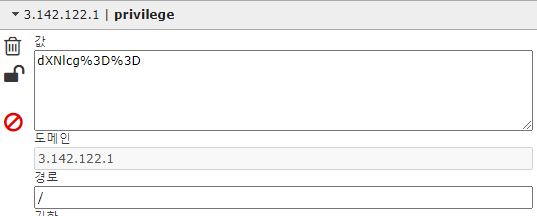

그래서 쿠키를 살펴보기로 했다.

dXNlcg%3D%3D이렇게 URL과 다른 암호문으로 암호화된 문자열이 있다.

%3D는 '=' 인데 암호문에 =이 있는것을 보면 base64인것을 알수있다.

그러면 URL과 BASE64를 동시에 디코딩하면

위처럼 user이라는 결과가 나온다.

그러면 user 대신 admin으로 쿠키가 들어가는 것을 유추할수 있다.

이제 admin을 base64로 인코딩해서 쿠키를 넣어보자.

YWRtaW4=이렇게 위처럼 인코딩된다.

이제 이 값을 'Edit this cookie'라는 확장프로그램을 이용하여 값을 넣어보자.

값을 넣고 초록색 체크 버튼을 누르고 새로고침을 하면

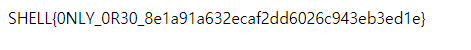

이렇게 flag가 나온다.

SHELL{0NLY_0R30_8e1a91a632ecaf2dd6026c943eb3ed1e}

728x90

반응형

'CTFs' 카테고리의 다른 글

| redpwnCTF - ret2generic-flag-reader (0) | 2021.07.25 |

|---|---|

| redpwnCTF - beginner-generic-pwn-number-0 (0) | 2021.07.25 |

| S.H.E.L.L CTF - haxxor (0) | 2021.06.06 |

| S.H.E.L.Lctf - EASY-RSA (0) | 2021.06.06 |

| S.H.E.L.L ctf - encoder (0) | 2021.06.05 |